アクティブ ディレクトリでの CyberArk LDAP 認証の設定方法を学習しますか? このチュートリアルでは、Microsoft Windows と LDAP プロトコルからアクティブ ディレクトリ データベースを使用してサイバーアークユーザーを認証する方法を示します。

• サイバーアーク 11.1.0

サイバーアーク関連チュートリアル:

このページでは、CyberArkに関連するチュートリアルのリストに簡単にアクセスできます。

チュートリアル - Windows ドメイン コントローラ ファイアウォール

まず、Windows ドメイン コントローラにファイアウォールルールを作成する必要があります。

このファイアウォールルールにより、Cyberark サーバーは Active ディレクトリ データベースに対してクエリを実行できます。

ドメイン コントローラで、セキュリティが強化された Windows ファイアウォールという名前のアプリケーションを開きます。

新しい受信ファイアウォール規則を作成します。

[ポート] オプションを選択します。

[TCP] オプションを選択します。

[特定のローカル ポート] オプションを選択します。

TCP ポート 389 を入力します。

[接続を許可する] オプションを選択します。

ドメイン オプションを確認します。

[プライベート] オプションをオンにします。

[パブリック] オプションをオンにします。

ファイアウォール規則の説明を入力します。

これで、必要なファイアウォールルールが作成されました。

このルールは、Cyberark が Active ディレクトリ データベースに対してクエリを実行することを許可します。

チュートリアル - Windows ドメイン アカウントの作成

次に、Active ディレクトリ データベースに少なくとも 2 つのアカウントを作成する必要があります。

ADMINアカウントは、Cyberarkのウェブインターフェイスにログインするために使用されます。

BIND アカウントは、アクティブ ディレクトリ データベースのクエリに使用されます。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいアカウントを作成します。

admin という名前の新しいアカウントを作成します。

ADMIN ユーザーに設定されたパスワード: 123qwe..

このアカウントは、Cyberark Webインターフェイスで管理者として認証するために使用されます。

次の名前の新しいアカウントを作成します。

BIND ユーザーに構成されたパスワード: 123qwe.。

このアカウントは、Active Directory データベースに保存されているパスワードのクエリに使用されます。

これで、必要なアクティブ ディレクトリ アカウントが作成されました。

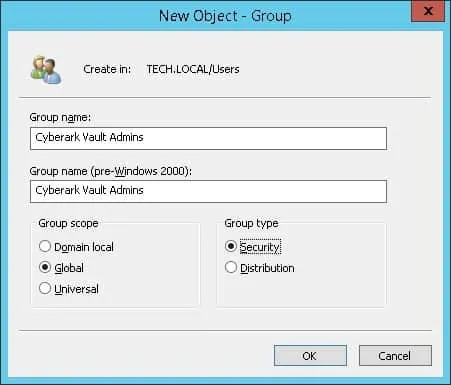

チュートリアル - Windows ドメイン グループの作成

次に、Active ディレクトリ データベースに少なくとも 4 つのグループを作成する必要があります。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいグループを作成します。

「Cyberark Vault 管理者」という名前の新しいグループを作成する

このグループのメンバーは、Web インターフェイスを使用してサイバーアーク Vault の管理者権限を持つことになります。

大事な! 管理者ユーザを Cyberark Vault 管理者グループのメンバーとして追加します。

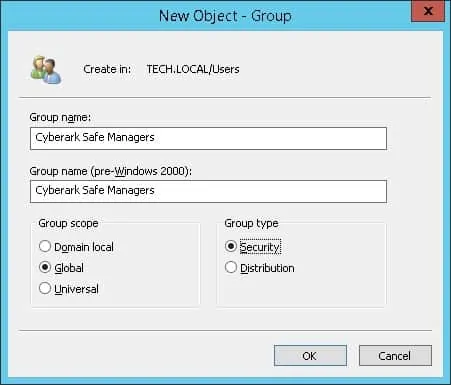

「サイバーアーク安全マネージャー」という名前の新しいグループを作成する

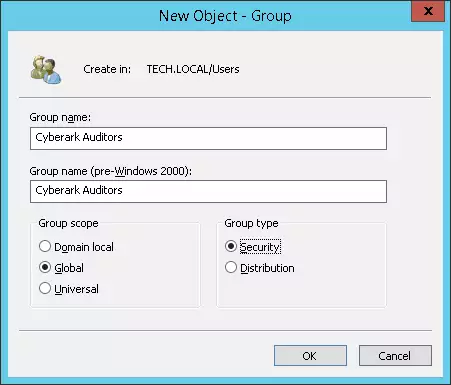

「サイバーアーク監査人」という名前の新しいグループを作成する

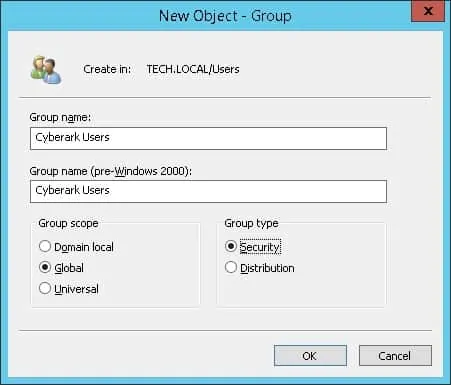

「サイバーアークユーザー」という名前の新しいグループを作成する

これで、必要なアクティブ ディレクトリ グループが作成されました。

チュートリアル サイバーアーク - アクティブディレクトリでの LDAP 認証

ブラウザソフトウェアを開き、Cyberark PVWAインターフェイスにアクセスします。

サイバナークPVWAインターフェイスを提示する必要があります。

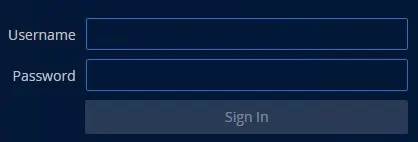

ログイン画面で、ローカル認証オプションを選択します。

プロンプト画面で、Cyberark ローカル管理者アカウントを入力します。

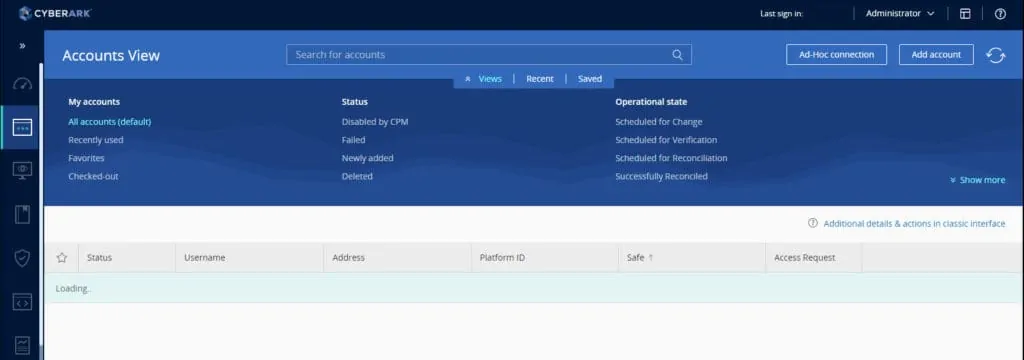

ログインが成功すると、CybeArkダッシュボードに送信されます。

左下の [ユーザー プロビジョニング] タブにアクセスし、[LDAP 統合] オプションを選択します。

[LDAP 統合] 画面で、[新しいドメイン] ボタンをクリックします。

新しい LDAP ドメインを統合するための 4 つのステッププロセスを開始します。

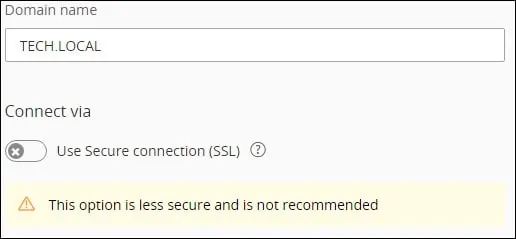

最初に、LDAP ドメインの名前を入力し、SSL 接続を無効にします。

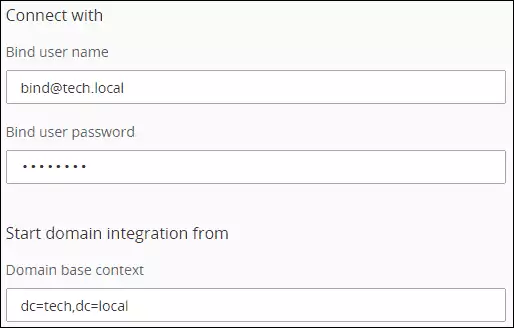

次に、以下の構成を行います。

• ユーザー名をバインドする - bind@tech.local

• ユーザーパスワードのバインド - BIND ユーザアカウントのパスワード

ドメイン ベース コンテキスト = dc =技術、dc=ローカル

ネットワーク環境を反映するようにドメイン情報を変更する必要があります。

ネットワーク環境を反映するようにバインド資格情報を変更する必要があります。

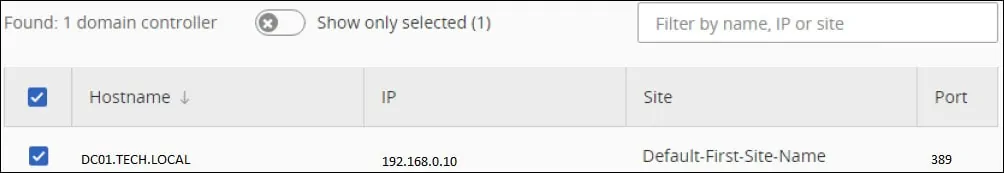

目的のドメイン コントローラを選択し、[接続] ボタンをクリックします。

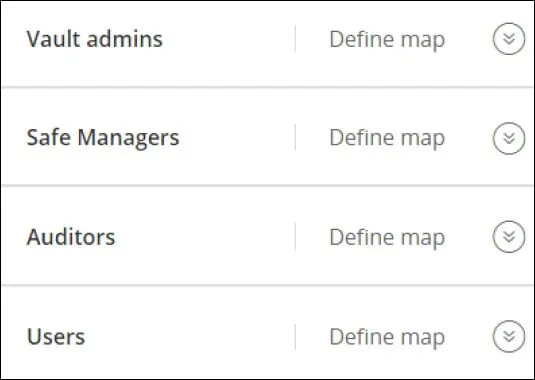

ステップ 3 で、Cyberark ロールを目的の Ldap グループにリンクする必要があります。

• ヴォールト管理者 - サイバーアークのボールト管理者

•安全なマネージャー - サイバーアークセーフマネージャー

• 監査人 - サイバナーク監査人

• ユーザー - サイバーアークユーザー

最後の手順で、設定の概要を確認し、[保存] ボタンをクリックします。

この例では、Cyberark サーバーで Ldap サーバー認証を構成しました。

サイバナーク - アクティブディレクトリ認証のテスト

ブラウザソフトウェアを開き、Cyberark PVWAインターフェイスにアクセスします。

サイバナークPVWAインターフェイスを提示する必要があります。

ログイン画面で、LDAP 認証オプションを選択します。

プロンプト画面で、次のいずれかのグループのメンバーである Active Directory アカウントを入力します。

• サイバーアークのヴォールト管理者

•サイバーアーク安全マネージャー

• サイバナーク監査人

• サイバーアークユーザー

ログインが成功すると、CybeArkダッシュボードに送信されます。

おめでとう! アクティブ ディレクトリでのサイバナーク LDAP サーバー認証が正常に構成されました。