Wilt u leren hoe u regels voor het verminderen van het aanvalsoppervlak kunt configureren met Powershell? In deze zelfstudie laten we u zien hoe u de opdrachtregel kunt gebruiken om een ASR-regel toe te voegen aan Windows Defender.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Windows 11

Uitrustingslijst

Hier vindt u de lijst met apparatuur die wordt gebruikt om deze zelfstudie te maken.

Deze link toont ook de softwarelijst die wordt gebruikt om deze zelfstudie te maken.

Gerelateerde zelfstudie - PowerShell

Op deze pagina bieden we snelle toegang tot een lijst met tutorials met betrekking tot PowerShell.

Zelfstudie Powershell ASR - Regels voor het verminderen van het aanvalsoppervlak configureren

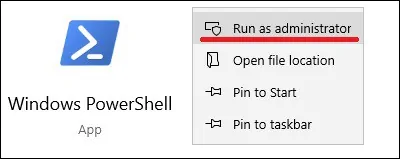

Start een verhoogde Powershell-opdrachtregel.

Voeg een ASR-regel toe met Powershell.

In ons voorbeeld voegen we een regel toe om te voorkomen dat JavaScript of VBScript gedownloade uitvoerbare inhoud start.

Er zijn meerdere acties beschikbaar.

Maak een lijst van alle geconfigureerde ASR-regels.

Hier is de opdrachtuitvoer.

Start de computer opnieuw op om de ASR-regels in te schakelen.

Optioneel start u de Defender real-time beveiliging opnieuw om de ASR-regels in te schakelen.

Maak een testbestand.

Hier is de inhoud van het bestand.

Test de ASR-regel om JavaScript of VBScript te blokkeren voor het starten van gedownloade uitvoerbare inhoud.

Hier is de opdrachtuitvoer.

Maak een lijst van gebeurtenissen met betrekking tot ASR-regels.

Hier is de opdrachtuitvoer.

Schakel een ASR-regel uit met Powershell.

Verwijder een ASR-regel met Powershell.

Gefeliciteerd! U kunt ASR-regels configureren met Powershell.