Хотите узнать, как настроить аутентацию CyberArk LDAP в каталогactive? В этом уроке мы покажем вам, как проверить подлинность пользователей CyberArk с помощью базы данных Active каталога от Microsoft Windows и протокола LDAP.

КиберАрк 11.1.0

Учебник по киберарку:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с CyberArk.

Учебник - Брандмауэр контроллера домена Windows

Во-первых, нам нужно создать правило брандмауэра на контроллере домена Windows.

Это правило брандмауэра позволит серверу Cyberark задать запрос в базу данных Active каталога.

На контроллере домена откройте приложение под названием Windows Firewall с расширенной безопасностью

Создайте новое правило входящего брандмауэра.

Выберите опцию PORT.

Выберите опцию TCP.

Выберите опцию Специфические локальные порты.

Введите порт TCP 389.

Выберите опцию Разрешить подключение.

Проверьте опцию DOMAIN.

Проверьте опцию PRIVATE.

Проверьте опцию PUBLIC.

Введите описание в правило брандмауэра.

Поздравляем, вы создали необходимое правило брандмауэра.

Это правило позволит Cyberark задать запрос базе данных Active каталога.

Учебник - Создание домена Windows

Далее нам необходимо создать не менее 2 учетных записей в базе данных Active directory.

Учетная запись ADMIN будет использоваться для входа в веб-интерфейс Cyberark.

Учетная запись BIND будет использоваться для запроса базы данных Active Directory.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую учетную запись в контейнере пользователей.

Создание новой учетной записи с именем: Админ

Пароль, настроенный для пользователя ADMIN: 123qwe..

Эта учетная запись будет использоваться для проверки подлинности в качестве админ-интерфейса Cyberark.

Создание новой учетной записи с именем: свяжите

Пароль, настроенный для пользователя BIND: 123qwe..

Эта учетная запись будет использоваться для запроса паролей, хранящихся в базе данных Active Directory.

Поздравляем, вы создали необходимые учетные записи Active Directory.

Учебник - Создание группы доменов Windows

Далее нам необходимо создать не менее 4 групп в базе данных Active directory.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

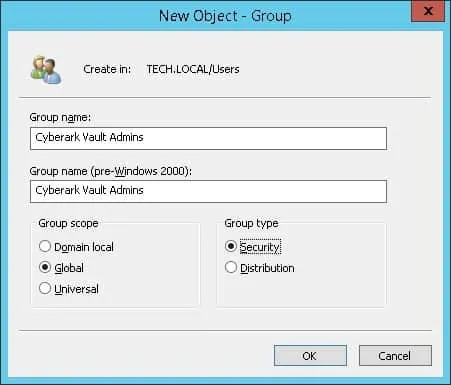

Создайте новую группу внутри контейнера пользователей.

Создайте новую группу под названием: Cyberark Vault Admins

Члены этой группы будут иметь разрешение админа на Хранилище Cyberark с помощью веб-интерфейса.

Важно! Добавьте пользователя-админ в качестве члена группы Admins Cyberark Vault.

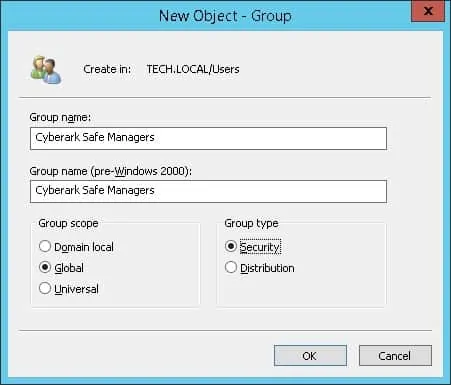

Создайте новую группу под названием: Cyberark Безопасные менеджеры

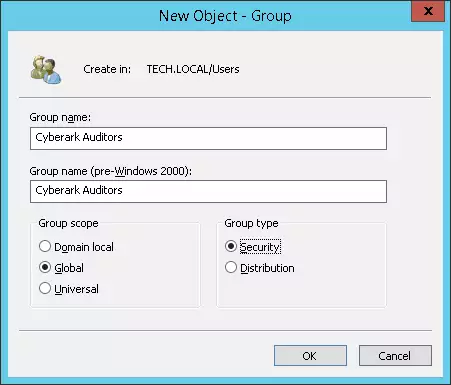

Создать новую группу под названием: Cyberark аудиторов

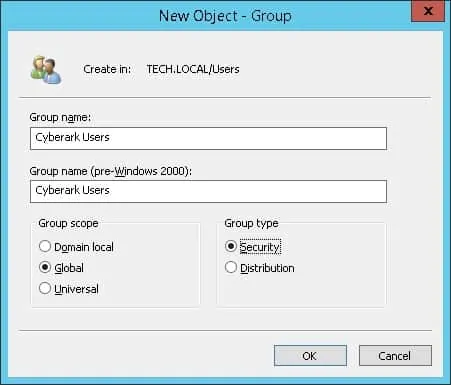

Создайте новую группу под названием: Пользователи Cyberark

Поздравляем, вы создали необходимые группы Active Directory.

Учебник CyberArk - Проверка подлинности LDAP на active каталоге

Откройте браузерное программное обеспечение и получите доступ к интерфейсу Cyberark PVWA.

Интерфейс Cyberark PVWA должен быть представлен.

На экране входа выберите локальную опцию проверки подлинности.

На оперативном экране введите учетную запись локального администратора Cyberark.

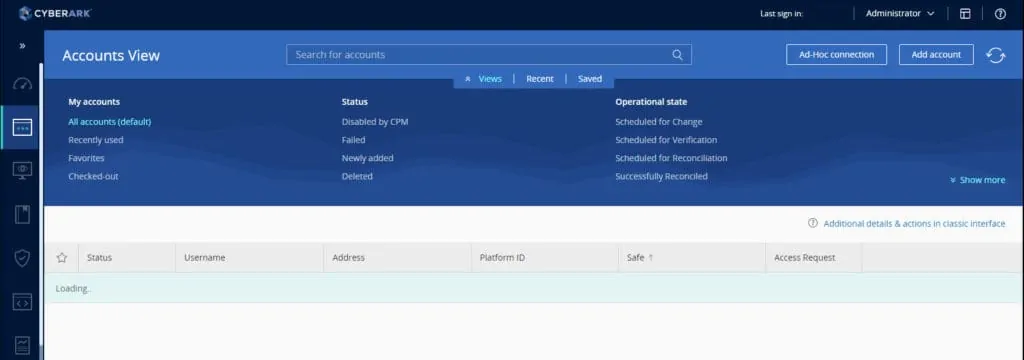

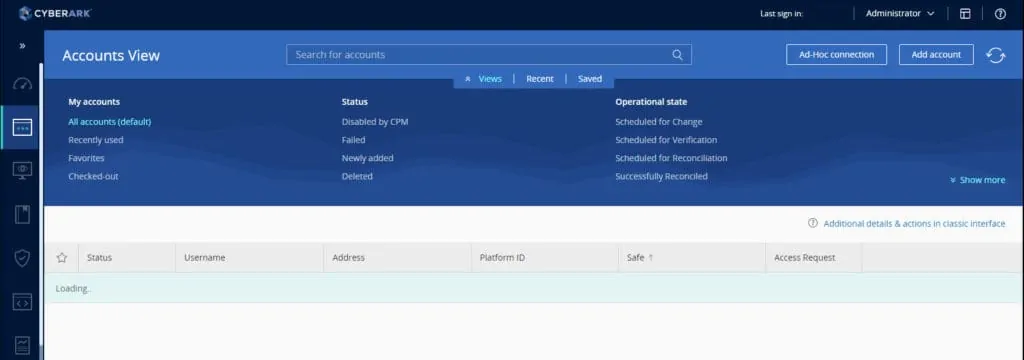

После успешного входа, вы будете отправлены на dashboard CybeArk.

В левом нижнем углу получите доступ к вкладке «Подготовка пользователя» и выберите вариант интеграции LDAP.

На экране интеграции LDAP нажмите на кнопку New domain.

Он начнет четырехэтапный процесс интеграции нового домена LDAP.

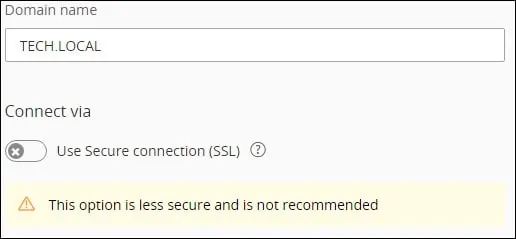

Во-первых, введите имя вашего домена LDAP и отключить conection SSL.

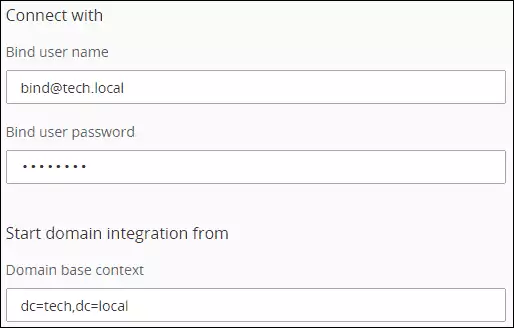

Затем выполните следующую конфигурацию.

Связать имя пользователя - bind@tech.местный

- Привязать пароль пользователя - Пароль учетной записи пользователя BIND

Контекст базы доменов - dc'tech, dc-local

Необходимо изменить информацию о домене, чтобы отразить вашу среду Сети.

Необходимо изменить учетные данные bind, чтобы отразить среду Сети.

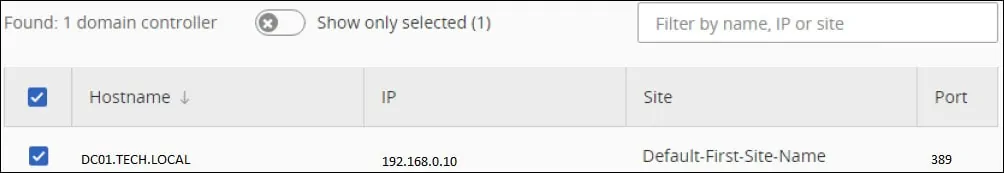

Выберите нужный контроллер домена и нажмите на кнопку Connect.

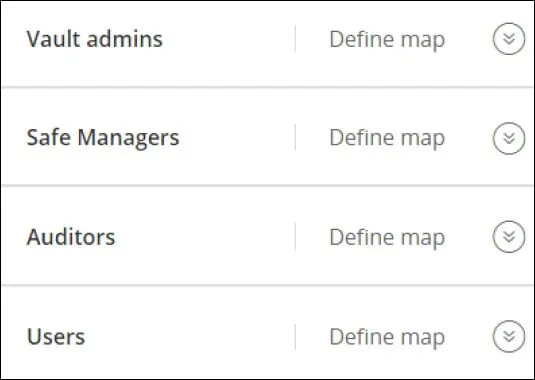

На шаге 3 , вам нужно связать роли Cyberark с желаемой группы Ldap.

- Убежицы - Киберарк Убежище Админс

Безопасные менеджеры - Cyberark Безопасные менеджеры

Аудиторы - Аудиторы Киберарка

Пользователи - Пользователи Киберарк

На последнем этапе взгляните на резюме конфигурации и нажмите на кнопку Сохранить.

В нашем примере мы настроили аутентификацию сервера Ldap на сервере Cyberark.

Cyberark - Тестирование активной аутентификации каталога

Откройте браузерное программное обеспечение и получите доступ к интерфейсу Cyberark PVWA.

Интерфейс Cyberark PVWA должен быть представлен.

На экране входа выберите опцию authentcication LDAP.

На оперативном экране введите учетную запись Active directory, которая является членом одной из следующих групп:

- Киберарк Убежище Админс

- Безопасные менеджеры «Киберарка»

- Аудиторы Киберарка

- Пользователи Киберарк

После успешного входа, вы будете отправлены на dashboard CybeArk.

Поздравляю! Ваша аутентификация сервера Cyberark LDAP в Active Directory была успешно настроена.