Хотите узнать, как настроить аутентификацию PFsense LDAP в Active Directory? В этом уроке мы покажем вам, как аутентифицировать пользователей PFSense с помощью базы данных Active Directory из Microsoft Windows и протокола LDAP.

Pfsense 2.4.4-p3

PFsense Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с pfSense.

Учебник Windows - Брандмауэр контроллера домена

Во-первых, нам нужно создать правило брандмауэра на контроллере домена Windows.

Это правило брандмауэра позволит серверу Pfsense задать запрос в базу данных Active каталога.

На контроллере домена откройте приложение под названием Windows Firewall с расширенной безопасностью

Создайте новое правило входящего брандмауэра.

Выберите опцию PORT.

Выберите опцию TCP.

Выберите опцию Специфические локальные порты.

Введите порт TCP 389.

Выберите опцию Разрешить подключение.

Проверьте опцию DOMAIN.

Проверьте опцию PRIVATE.

Проверьте опцию PUBLIC.

Введите описание в правило брандмауэра.

Поздравляем, вы создали необходимое правило брандмауэра.

Это правило позволит Pfsense задать запрос базе данных Active каталога.

Учебник Windows - Создание учетной записи домена

Далее нам необходимо создать не менее 2 учетных записей в базе данных Active directory.

Учетная запись ADMIN будет использоваться для входа в веб-интерфейс Pfsense.

Учетная запись BIND будет использоваться для запроса базы данных Active Directory.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую учетную запись в контейнере пользователей.

Создание новой учетной записи с именем: Админ

Пароль, настроенный для пользователя ADMIN: 123qwe..

Эта учетная запись будет использоваться для проверки подлинности в качестве админ-интерфейса Pfsense.

Создание новой учетной записи с именем: свяжите

Пароль, настроенный для пользователя BIND: 123qwe..

Эта учетная запись будет использоваться для запроса паролей, хранящихся в базе данных Active Directory.

Поздравляем, вы создали необходимые учетные записи Active Directory.

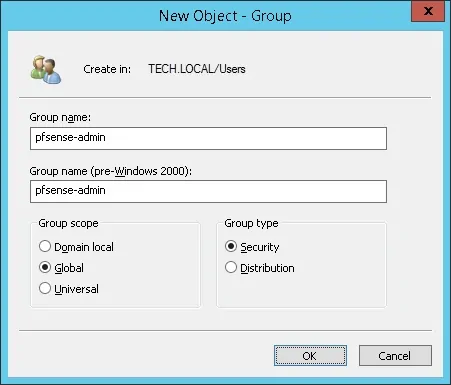

Учебник Windows - Создание группы доменов

Далее нам необходимо создать по крайней мере 1 группу в базе данных Active directory.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую группу внутри контейнера пользователей.

Создать новую группу под названием: pfsense-админ

Члены этой группы будут иметь разрешение админа на веб-интерфейсе PFsense.

Важно! Добавьте пользователя-админ в качестве члена группы pfsense-admin.

Поздравляем, вы создали необходимую группу Active Directory.

PFSense — проверка подлинности LDAP в Active Directory

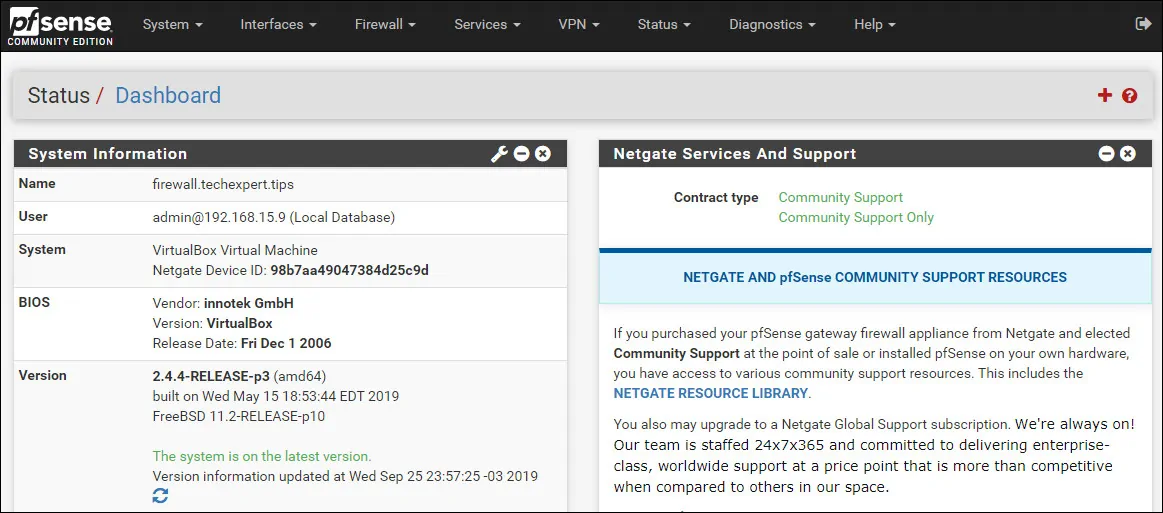

Откройте программное обеспечение для браузера, введите IP-адрес брандмауэра Pfsense и получите доступ к веб-интерфейсу.

В нашем примере в браузер был введен следующий URL::

• https://192.168.15.11

Веб-интерфейс Pfsense должен быть представлен.

На оперативном экране введите информацию о входе в систему Pfsense Default Password.

• Username: admin

• Password: pfsense

После успешного входа, вы будете отправлены в панель мониторинга Pfsense.

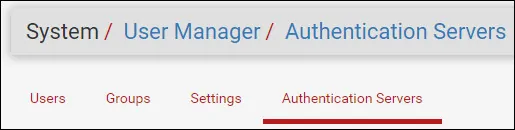

Получите доступ к меню Системы Pfsense и выберите опцию менеджера пользователя.

На экране менеджера пользователя получите доступ к вкладке серверов аутентификации и нажмите на кнопку Добавить.

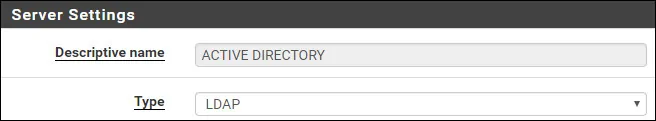

В области настроек Сервера выполните следующую конфигурацию:

Описание названия: ACTIVE DIRECTORY

Тип: LDAP

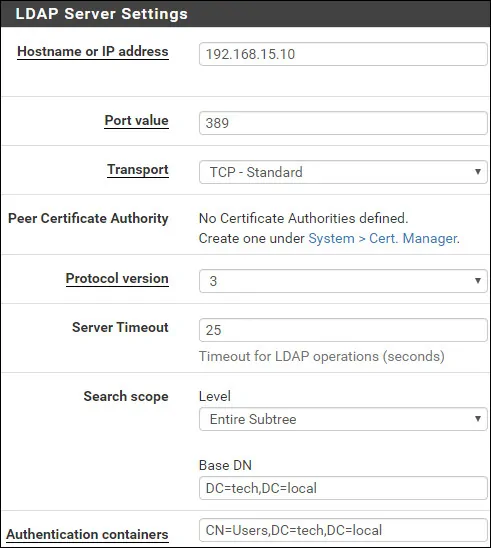

В области настроек LDAP Server выполните следующую конфигурацию:

- Хостимя или IP-адрес - 192.168.15.10

Стоимость порта - 389

• Транспорт - TCP - Стандарт

Протокольная версия - 3

- Тайм-аут сервера - 25

Область поиска - Весь Подтри

База DN - dc'tech, dc'local

- Контейнеры для аутентификации - CN-пользователи, DC-tech, DC

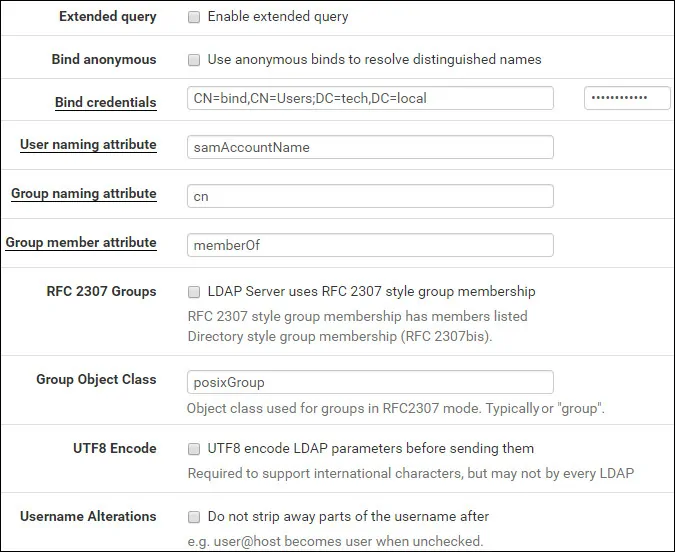

Расширенный запрос - Инвалид

- Связать анонимный - Инвалиды

- Связывайте учетные данные - CN-bind, CN-Пользователи, DC-tech, DC

- Привязать учетные данные Password - Пароль учетной записи пользователя BIND

Первоначальный шаблон - Microsoft AD

Атрибут именования пользователей - samAccountName

- Атрибут группового именования - cn

Атрибут члена группы - memberOf

RFC 2307 Группы - Инвалиды

Класс группового объекта - posixGroup

- UTF8 Encode - Инвалиды

- Изменение имени пользователя - Инвалиды

Вам необходимо изменить IP-адрес на IP-адрес контроллера домена.

Необходимо изменить информацию о домене, чтобы отразить вашу среду Сети.

Необходимо изменить учетные данные bind, чтобы отразить среду Сети.

Нажмите на кнопку Сохранить, чтобы закончить конфигурацию.

В нашем примере мы настроили проверку подлинности сервера Ldap на firewal PFSense.

PFSense - Тестирование проверки подлинности Active Directory

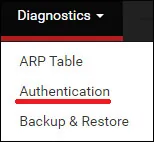

Получите доступ к меню Pfsense Diagnostics и выберите опцию аутентификации.

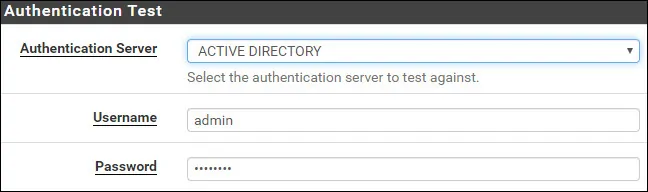

Выберите сервер аутентификации Active каталога.

Введите имя пользователя Admin, его пароль и нажмите на кнопку Test.

Если тест удался, вы должны увидеть следующее сообщение.

Поздравляю! Проверка подлинности сервера PFsense LDAP в Active Directory была успешно настроена.

PFSense - Разрешение группы активного каталога

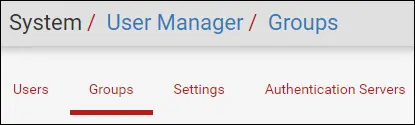

Получите доступ к меню Системы Pfsense и выберите опцию менеджера пользователя.

На экране менеджера пользователя получите доступ к вкладке Группы и нажмите на кнопку Добавить.

На экране создания группы выполните следующую конфигурацию:

Название группы - pfsense-админ

Область действия - Удаленный

Описание - Группа активного каталога

Нажмите на кнопку Сохранить, вы будете отправлены обратно на экран конфигурации группы.

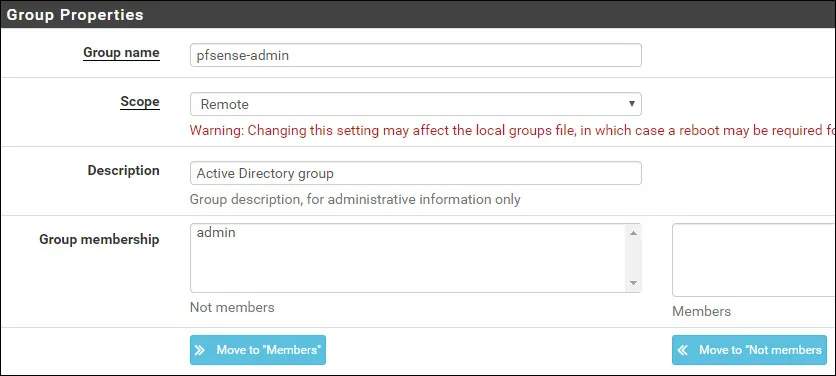

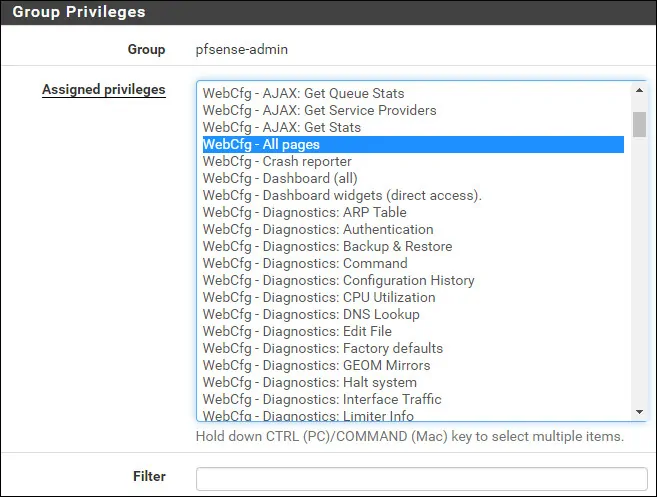

Теперь вам нужно отсеить разрешения группы pfsense-admin.

На свойствах группы pfsense-admin найдите область Назначенных Привилегий и нажмите на кнопку Добавить.

В области привилегий группы выполните следующую конфигурацию:

Назначенные привилегии - WebCfg - Все страницы

Нажмите на кнопку Сохранить, чтобы закончить конфигурацию.

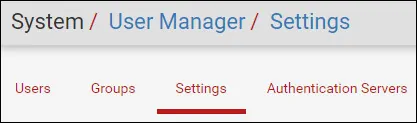

PFSense — включение проверки подлинности Active Directory

Получите доступ к меню Системы Pfsense и выберите опцию менеджера пользователя.

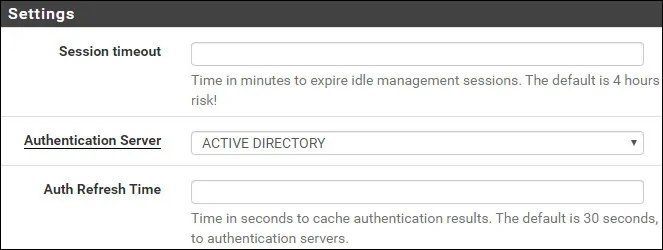

На экране менеджера пользователя получите доступ к вкладке «Настройки».

На экране «Настройки» выберите сервер аутентификации Active.

Нажмите на кнопку Сохранить и тест.

После завершения конфигурации следует выйти из веб-интерфейса Pfsense.

Попробуйте войти с помощью пользователя админ и пароля из базы данных Active Directory.

На экране входа используйте пользователя-админ и пароль из базы данных Active Directory.

Имя пользователя: Админ

Пароль: Введите пароль Active.

Поздравляю! Вы настроили проверку подлинности PFSense для использования базы данных Active Directory.