Vill du lära dig hur du konfigurerar en Cisco Switch SSH-autentisering på Active directory via Radius med kommandoraden? I den här självstudien, vi ska visa dig alla steg som krävs för att konfigurera SSH autentisering via Microsoft Active Directory på en Cisco Switch 2960 med hjälp av kommandoraden.

I vårt exempel har Windows-domänkontrollanten IP-adressen 192.168.100.10.

Cisco Switch-spellista:

På den här sidan erbjuder vi snabb tillgång till en lista med videor relaterade till Cisco Switch.

Glöm inte att prenumerera på vår youtube-kanal som heter FKIT.

Cisco Switch relaterad självstudie:

På den här sidan erbjuder vi snabb tillgång till en lista med självstudier relaterade till Cisco Switch.

Självstudie - Cisco SSH-autentisering på Active Directory

Först måste du komma åt konsolen av din Cisco Switch.

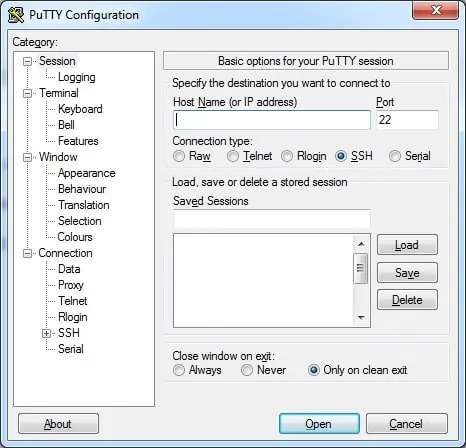

I vårt exempel, vi ska använda en Opensource programvara som heter Putty och en dator som kör Windows.

Putty-programvaran finns på putty.org webbplats.

Efter avslutad nedladdning, kör programvaran och vänta på följande skärm.

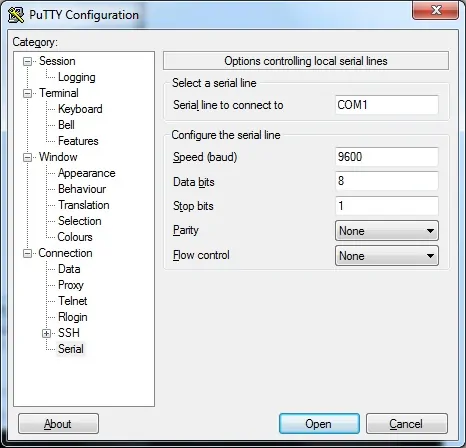

För att få tillgång till konsolen av en Cisco Switch-modell 2960 eller 3750 måste du välja kategorin Seriell anslutning och använda följande alternativ:

• Anslutningstyp: Seriell

• Seriell linje: COM1

• Hastighet: 9600

Om COM1 inte fungerar måste du försöka använda COM2, COM3, COM4 eller nästa.

Använd antingen konsolen, telnet eller ssh, ansluta till kommandoraden i din switch och logga in med en användare som har administrativa privilegier.

Ange den administrativa inloggningsinformationen på skärmen för prompt.

Efter en lyckad inloggning kommer konsolens kommandorad att visas.

Switch>

Använd kommandot aktivera för att gå in i privilegiersläget.

Switch> enable

Använd kommandot konfigurera terminal för att gå in i konfigurationsläget.

Switch# configure terminal

Först måste du installera och konfigurera Radius på en Windows-server.

Videon ovan kommer att lära dig steg för steg förfarande som krävs för att konfigurera Radius-servern.

Efter avslutad Radius-serverkonfigurationen kan du fortsätta att läsa självstudien.

Konfigurera Cisco-växeln så att den autentiseras med radius-servern.

Switch(config)# aaa new-model

Switch(config)# aaa authentication login default group radius local

Switch(config)# aaa authorization exec default group radius local

Switch(config)# radius-server host 192.168.100.10

Switch(config)# radius-server key kamisama123@

I vårt exempel konfigurerade vi Cisco Switch för att autentisera och auktorisera användarsession med radius-servern.

Radius-servern autentiserar användarkontona på Active Directory-domänen.

I vårt exempel är IP-adressen för Radius-servern 192.168.100.10.

I vårt exempel är Autentiseringsnyckel till radius-servern kamisama123@.

Nu, använd följande kommando för att skapa de nödvändiga SSH-krypteringsnycklarna:

Switch(config)# crypto key generate rsa

Switch(config)# ip ssh version 2

Om systemet frågar efter en nyckelstorlek bör du informera det högsta antalet som finns tillgängligt för din switch.

På min Switch var maxvärdet: 4096

Du bör också aktivera SSH version 2 som är säkrare och har en hel del häftiga funktioner.

Konfigurera de virtuella terminalerna så att SSH-fjärråtkomst tillåts.

Switch(config)# line vty 0 15

Switch(config)# login authentication default

Switch(config)# transport input ssh

Switch(config)# exit

Glöm inte att spara din switchkonfiguration.

Switch# copy running-config startup-config

Du har aktiverat funktionen Cisco SSH fjärråtkomst.

Du har konfigurerat fjärrkontrollens terminaler utan lycka att acceptera fjärranslutningar.

Du har konfigurerat Radius-autentiseringen på en Cisco-switch utan lyckats konfigurera.