Vill du lära dig hur du konfigurerar CyberArk LDAP-autentiseringen på Active directory? I den här självstudien ska vi visa dig hur du autentiserar CyberArk-användare med hjälp av Active directory-databasen från Microsoft Windows och LDAP-protokollet.

• CyberArk 11.1.0

CyberArk Relaterade Handledning:

På denna sida erbjuder vi snabb tillgång till en lista över tutorials relaterade till CyberArk.

Självstudiekurs – Windows-domänkontrollantens brandvägg

Först måste vi skapa en brandväggsregel på Windows-domänkontrollanten.

Denna brandväggsregel kommer att tillåta att Cyberark-servern frågar Active Directory-databasen.

Öppna programmet med namnet Windows-brandväggen med avancerad säkerhet på domänkontrollanten

Skapa en ny brandväggsregel för Inkommande.

Välj alternativet PORT.

Välj TCP-alternativet.

Välj alternativet Specifika lokala portar.

Ange TCP-porten 389.

Markera alternativet Tillåt anslutningen.

Kontrollera alternativet DOMAIN.

Kontrollera alternativet PRIVAT.

Kontrollera alternativet OFFENTLIG.

Ange en beskrivning till brandväggsregeln.

Grattis, du har skapat den nödvändiga brandväggsregeln.

Den här regeln kommer att tillåta Cyberark att fråga Active directory-databasen.

Självstudiekurs – Skapande av Windows-domänkonto

Därefter måste vi skapa minst 2 konton på Active directory-databasen.

ADMIN-kontot kommer att användas för att logga in på Cyberark webbgränssnitt.

BIND-kontot kommer att användas för att fråga Active Directory-databasen.

Öppna programmet med namnet på domänkontrollanten: Active Directory - användare och datorer

Skapa ett nytt konto inuti behållaren Användare.

Skapa ett nytt konto med namnet: admin

Lösenord som konfigurerats till ADMIN-användaren: 123qwe..

Detta konto kommer att användas för att autentisera som admin på Cyberark webbgränssnitt.

Skapa ett nytt konto med namnet: binda

Lösenord som konfigurerats till BIND-användaren: 123qwe..

Det här kontot kommer att användas för att fråga lösenorden som lagras på Active Directory-databasen.

Grattis, du har skapat de nödvändiga Active Directory-kontona.

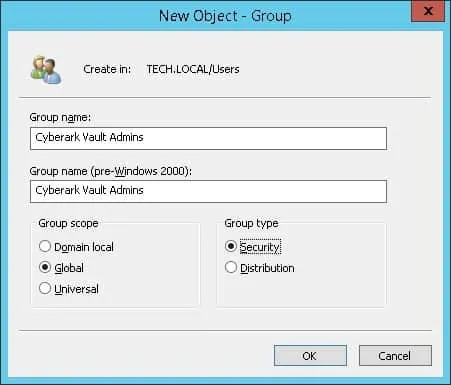

Självstudiekurs - Windows-domängruppskapande

Därefter måste vi skapa minst 4 grupp på Active directory-databasen.

Öppna programmet med namnet på domänkontrollanten: Active Directory - användare och datorer

Skapa en ny grupp inuti behållaren Användare.

Skapa en ny grupp med namnet: Cyberark Vault Admins

Medlemmar i den här gruppen kommer att ha admin-behörigheten på Cyberark Vault med hjälp av webbgränssnittet.

Viktigt! Lägg till administratörsanvändaren som medlem i gruppen Cyberark Vault Admins.

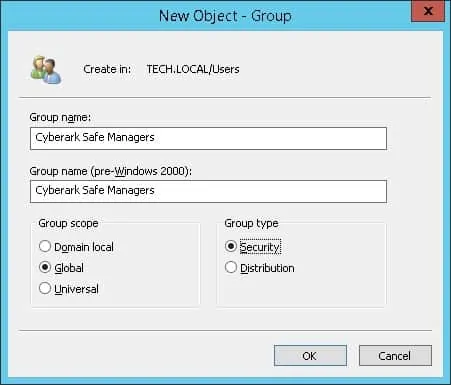

Skapa en ny grupp med namnet: Cyberark Safe Managers

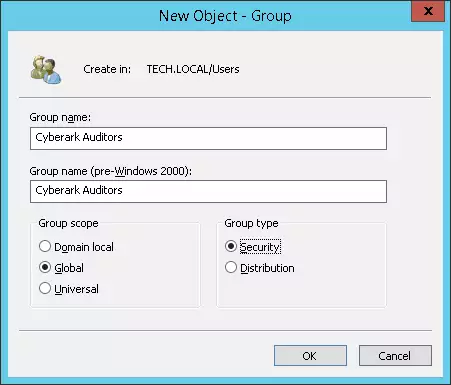

Skapa en ny grupp med namnet: Cyberark Revisorer

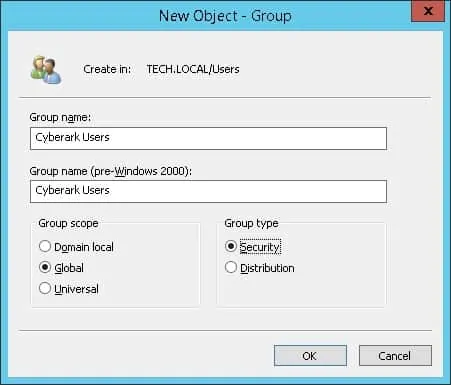

Skapa en ny grupp med namnet: Cyberark Users

Grattis, du har skapat de nödvändiga Active Directory-grupperna.

Självstudien CyberArk - LDAP-autentisering på Active Directory

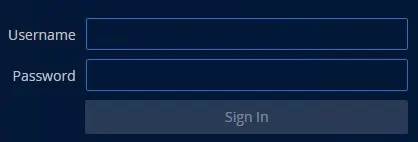

Öppna en webbläsare programvara och få tillgång till Cyberark PVWA gränssnitt.

Cyberark PVWA-gränssnittet ska presenteras.

På inloggningsskärmen väljer du alternativet för lokal autentisering.

På skärmen med uppmaning anger du ett lokalt administratörskonto för Cyberark.

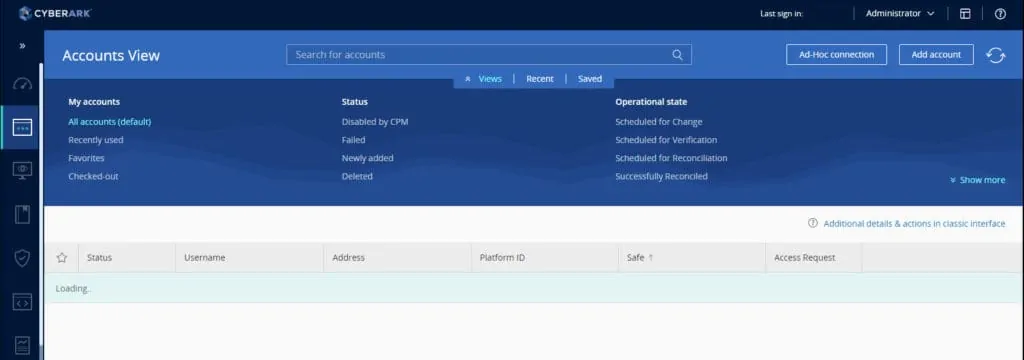

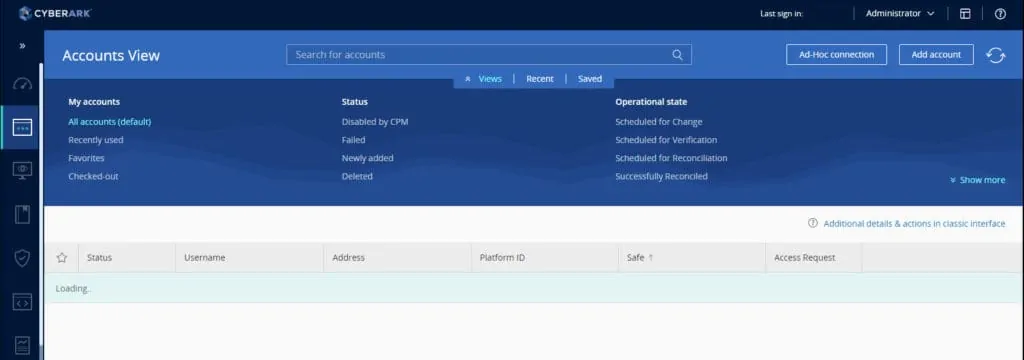

Efter en lyckad inloggning kommer du att skickas till CybeArk Dashboard.

Längst ned till vänster kommer du åt fliken User provisioning och väljer alternativet LDAP-integrering.

På LDAP-integrationsskärmen klickar du på knappen Ny domän.

Det kommer att starta en fyra steg process för att integrera en ny LDAP-domän.

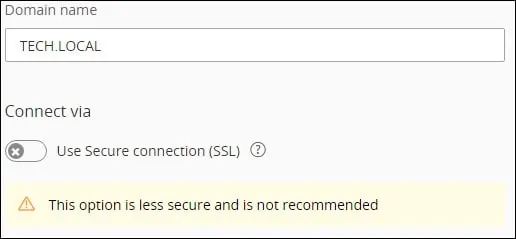

Ange först namnet på din LDAP-domän och inaktivera SSL-conection.

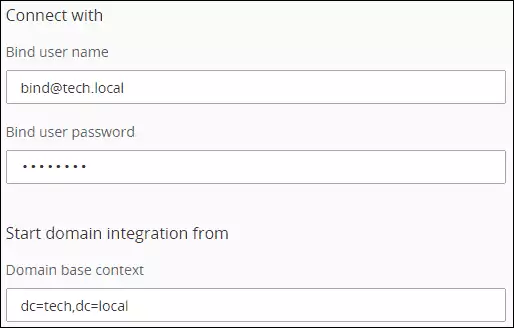

Därefter utför du följande konfiguration.

• Bind Användarnamn - bind@tech.local

• Bind User Password - Lösenord för BIND-användarkontot

• Domain Base-kontext = dc=tech,dc=local

Du behöver ändra domäninformationen för att återspegla din Nätverksmiljö.

Du behöver ändra autentiseringsuppgifterna för bindning för att återspegla din Network-miljö.

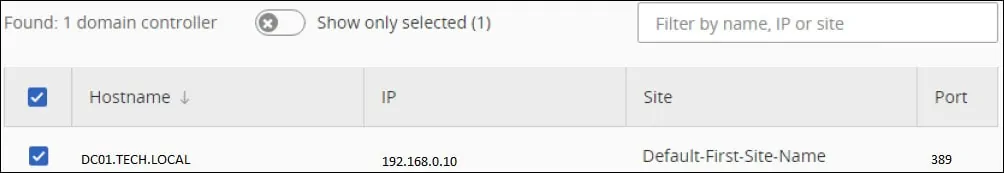

Välj önskad domänkontrollant och klicka på knappen Anslut.

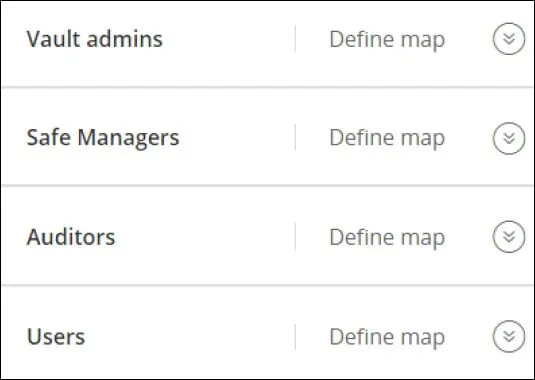

På steg 3 , måste du länka Cyberark-rollerna till de önskade Ldap-grupperna.

• Arkiv Admins - Cyberark Vault Admins

• Säkra chefer - Cyberark Safe Managers

• Revisorer - Cyberark Revisorer

• Användare - Cyberark Användare

På det sista steget tar du en titt på konfigurationssammanfattningen och klickar på Spara-knappen.

I vårt exempel konfigurerade vi Ldap-serverautentiseringen på Cyberark-servern.

Cyberark - Testa Active Directory-autentisering

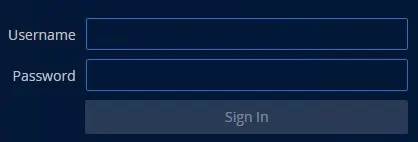

Öppna en webbläsare programvara och få tillgång till Cyberark PVWA gränssnitt.

Cyberark PVWA-gränssnittet ska presenteras.

På inloggningsskärmen väljer du alternativet LDAP authentcication.

Ange ett Active directory-konto som är medlem i någon av följande grupper på skärmen för prompt:

• Cyberark Vault Admins

• Cyberark Säkra chefer

• Cyberark Revisorer

• Cyberark Användare

Efter en lyckad inloggning kommer du att skickas till CybeArk Dashboard.

Grattis! Din Cyberark LDAP-serverautentisering på Active Directory konfigurerades sucessfully.