Möchten Sie erfahren, wie Sie Windows-Ereignisprotokolle mit Powershell filtern, um herauszufinden, wer das Kennwort des Benutzers in der Domäne geändert hat? In diesem Lernprogramm zeigen wir Ihnen, wie Sie herausfinden können, wer das Kennwort eines Kontos im Active Directory geändert hat.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Windows 11

Geräteliste

Hier finden Sie die Liste der Geräte, die zum Erstellen dieses Tutorials verwendet wurden.

Dieser Link zeigt auch die Softwareliste, die zum Erstellen dieses Tutorials verwendet wurde.

Zugehöriges Tutorial - PowerShell

Auf dieser Seite bieten wir schnellen Zugriff auf eine Liste von Tutorials im Zusammenhang mit PowerShell.

Lernprogramm Powershell - Wer hat das Benutzerkennwort in Active Directory geändert?

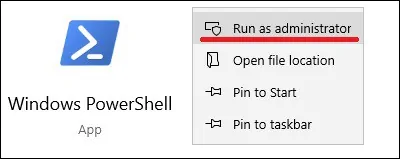

Starten Sie auf dem Domänencontroller eine PowerShell-Befehlszeile mit erhöhten Rechten.

Listen Sie Ereignisse auf, die sich auf die Änderung eines Benutzerkennworts beziehen.

Hier ist die Befehlsausgabe.

Zeigt den Inhalt von Ereignissen im Zusammenhang mit der Änderung von Benutzerkennwörtern an.

Hier ist die Befehlsausgabe.

Zeigt nur den Inhalt der Ereignismeldung an.

Hier ist die Befehlsausgabe.

Finden Sie heraus, wer das Kennwort von Benutzern in den letzten 30 Tagen geändert hat.

Suchen Sie nach Ereignissen im Zusammenhang mit der Änderung von Benutzerkennwörtern in einem bestimmten Zeitintervall.

Listen Sie Ereignisse auf, die sich auf die Kennwortänderung eines bestimmten Benutzerkontos beziehen.

In unserem Beispiel haben wir basierend auf dem Inhalt der Ereignisnachricht gefiltert.

Dieses Powershell-Skript filtert, wer das Benutzerkennwort geändert hat.

Hier ist die Befehlsausgabe.

Wenn ein Benutzer sein eigenes Kennwort ändert, lautet die korrekte Ereignis-ID 4723.

Herzlichen glückwunsch! Mit Powershell können Sie herausfinden, wer ein Benutzerkennwort in Active Directory geändert hat.