¿Desea aprender a filtrar los registros de eventos de Windows con Powershell para encontrar quién cambió la contraseña del usuario en el dominio? En este tutorial, le mostraremos cómo encontrar quién cambió la contraseña de una cuenta en Active Directory.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Windows 11

Lista de equipos

Aquí puede encontrar la lista de equipos utilizados para crear este tutorial.

Este enlace también mostrará la lista de software utilizada para crear este tutorial.

Tutorial relacionado - PowerShell

En esta página, ofrecemos acceso rápido a una lista de tutoriales relacionados con PowerShell.

Tutorial Powershell - Quién cambió la contraseña de usuario en Active Directory

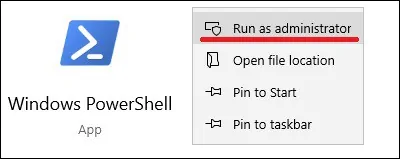

En el controlador de dominio, inicie una línea de comandos de Powershell con privilegios elevados.

Enumere los eventos relacionados con el cambio de una contraseña de usuario.

Aquí está la salida del comando.

Mostrar el contenido de los eventos relacionados con el cambio de contraseñas de usuario.

Aquí está la salida del comando.

Mostrar sólo el contenido del mensaje de evento.

Aquí está la salida del comando.

Encuentra quién ha cambiado la contraseña de los usuarios en los últimos 30 días.

Busque eventos relacionados con el cambio de contraseñas de usuario en un intervalo de tiempo específico.

Enumere los eventos relacionados con el cambio de contraseña de una cuenta de usuario específica.

En nuestro ejemplo, filtramos en función del contenido del mensaje del evento.

Este script de Powershell filtra quién cambió la contraseña de usuario.

Aquí está la salida del comando.

Cuando un usuario cambia su propia contraseña, el identificador de evento correcto es 4723.

¡Felicitaciones! Puede encontrar quién cambió una contraseña de usuario en Active Directory mediante Powershell.