Wilt u weten hoe u de PFsense Active-directoryverificatie configureren met LDAP via SSL? In deze zelfstudie laten we u zien hoe u PFSense-gebruikers in de Active Directory-database verifiëren met behulp van het LDAPS-protocol voor een versleutelde verbinding.

• Pfsense 2.4.4-p3

• Windows 2012 R2

PFsense Gerelateerde Tutorial:

Op deze pagina bieden we snelle toegang tot een lijst met tutorials met betrekking tot pfSense.

Zelfstudie - Active Directory-installatie op Windows

• IP - 192.168.15.10.

• Operacional System - Windows 2012 R2

• Hostname - TECH-DC01

• Active Directory Domain: TECH.LOCAL

Als u al een Active Directory-domein hebt, u dit deel van de zelfstudie overslaan.

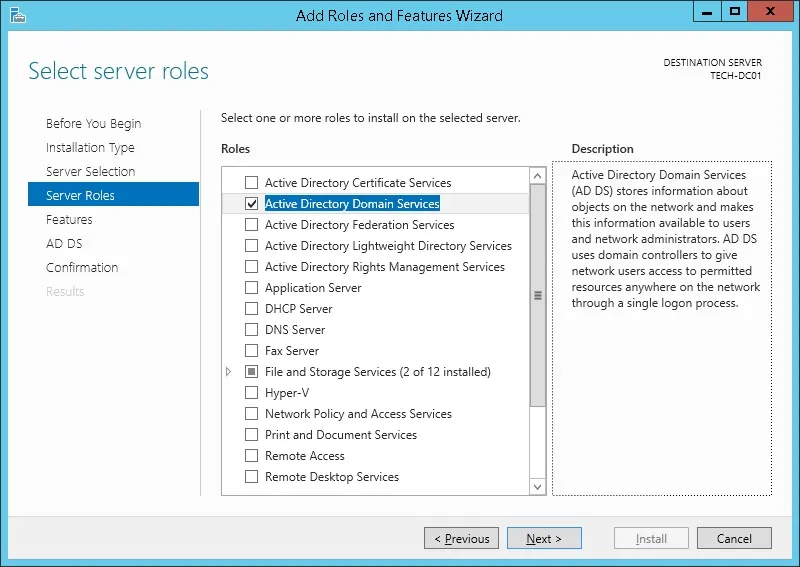

Open de toepassing Serverbeheer.

Open het menu Beheren en klik op Rollen en functies toevoegen.

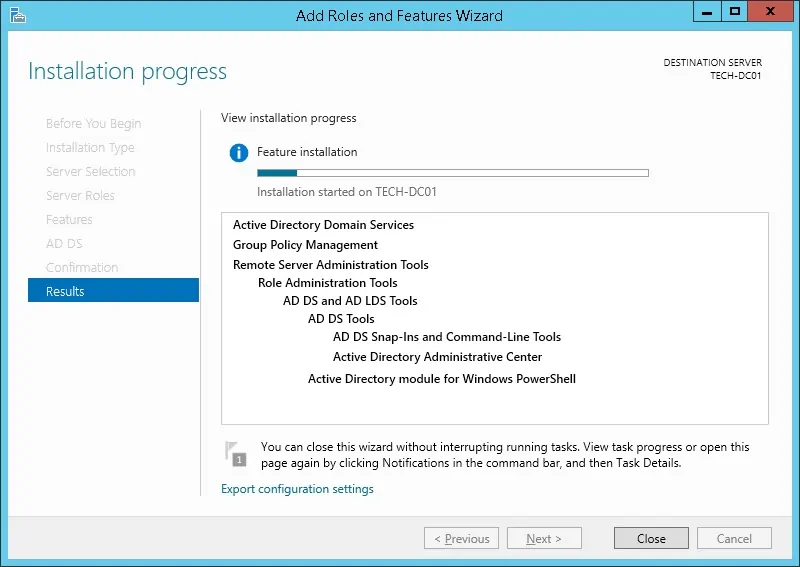

Toegang tot het rolscherm Server, selecteer de Active Directory Domain Service en klik op de knop Volgende.

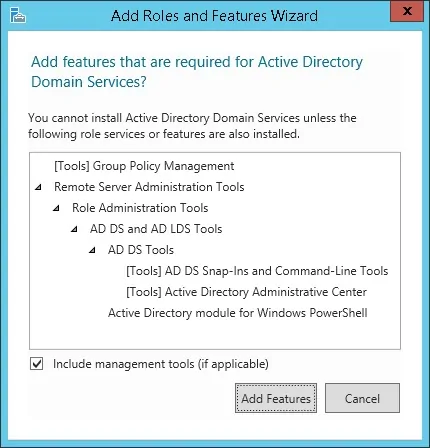

Klik op het volgende scherm op de knop Functies toevoegen.

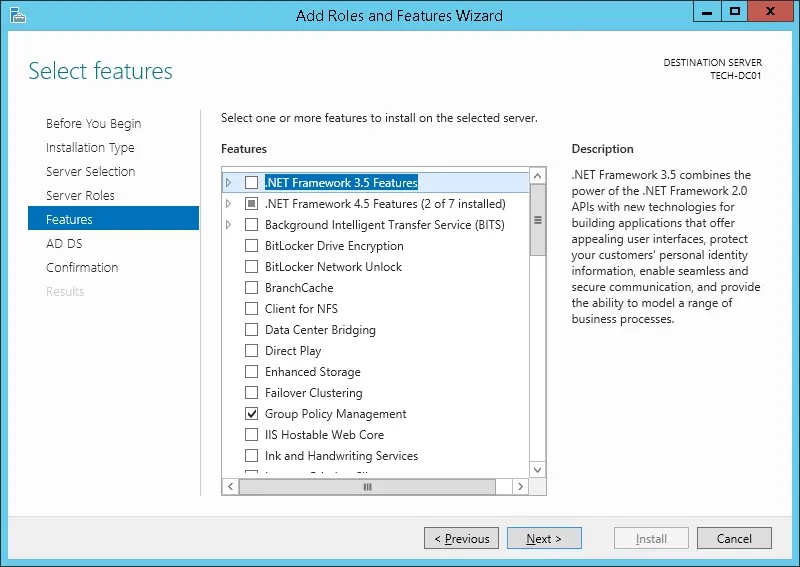

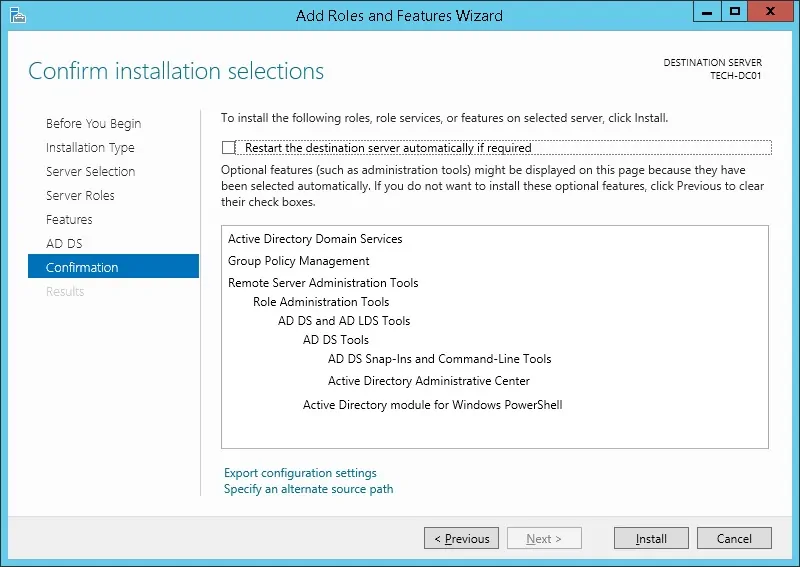

Blijf op de knop Volgende klikken totdat u het laatste scherm bereikt.

Klik op het bevestigingsscherm op de knop Installeren.

Wacht de installatie van de Active-map tot klaar.

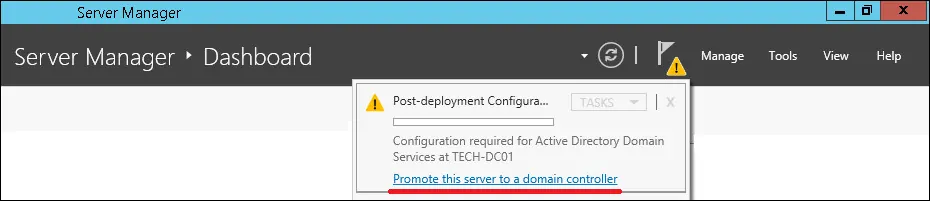

Open de toepassing Serverbeheer.

Klik op het menu van de gele vlag en selecteer de optie om deze server te promoten bij een domeincontroller

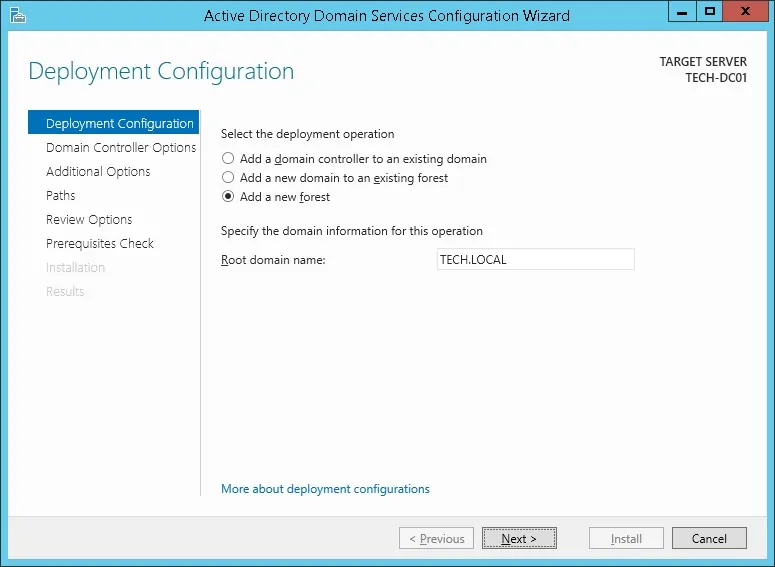

Selecteer de optie om een nieuw forest toe te voegen en voer een hoofddomeinnaam in.

In ons voorbeeld hebben we een nieuw domein met de naam: TECH. Lokale.

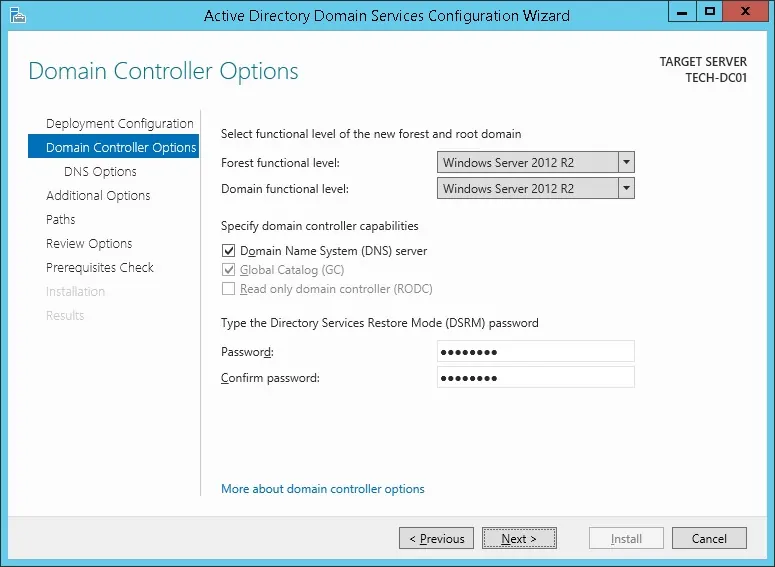

Voer een wachtwoord in om de Active Directory-herstel te beveiligen.

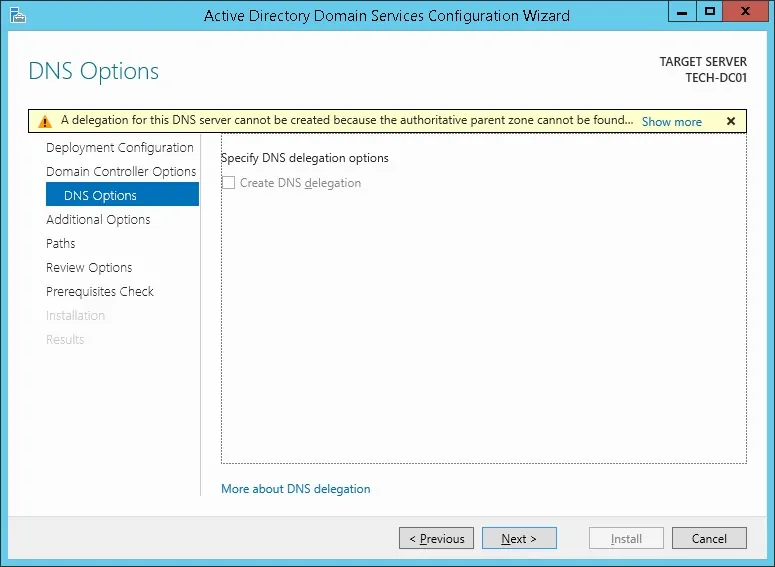

Klik op het scherm DNS-opties op de knop Volgende.

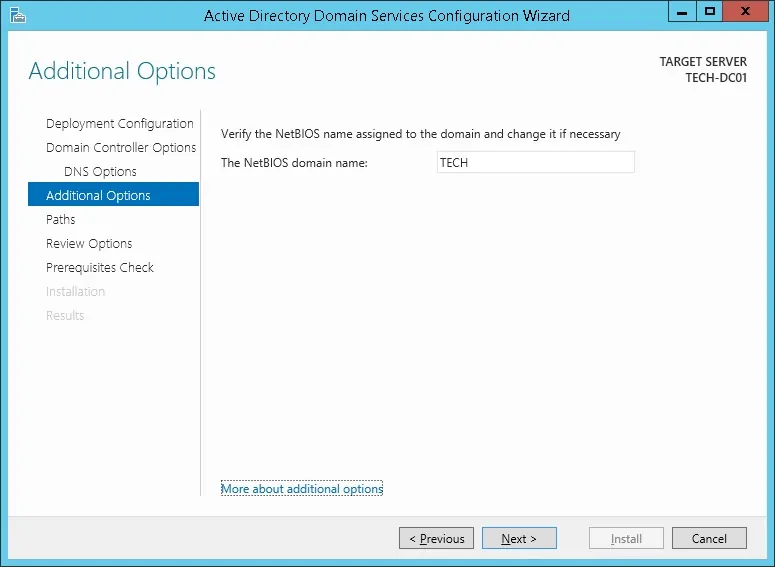

Controleer de Naam Netbios die aan uw domein is toegewezen en klik op de knop Volgende.

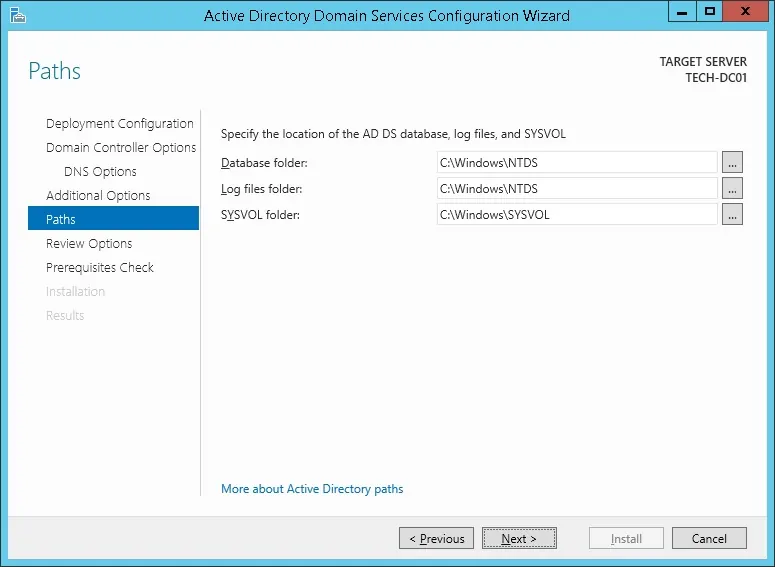

Klik op de knop Volgende.

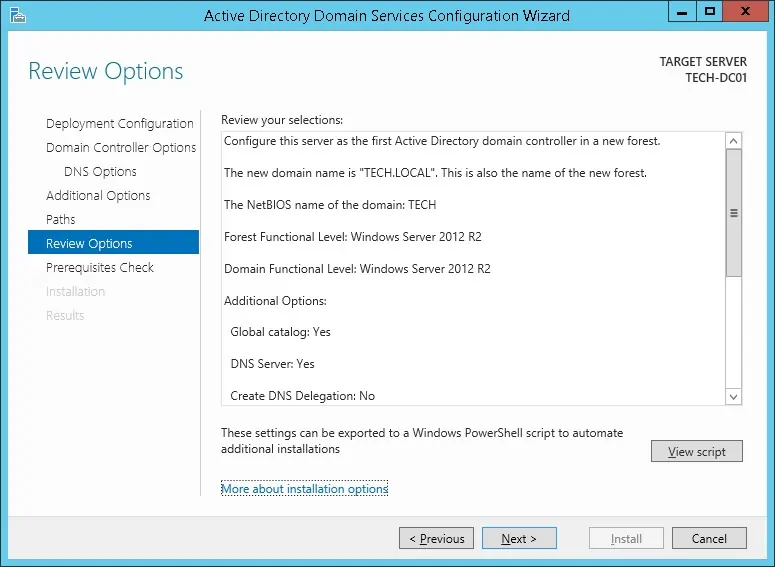

Bekijk uw configuratieopties en klik op de knop Volgende.

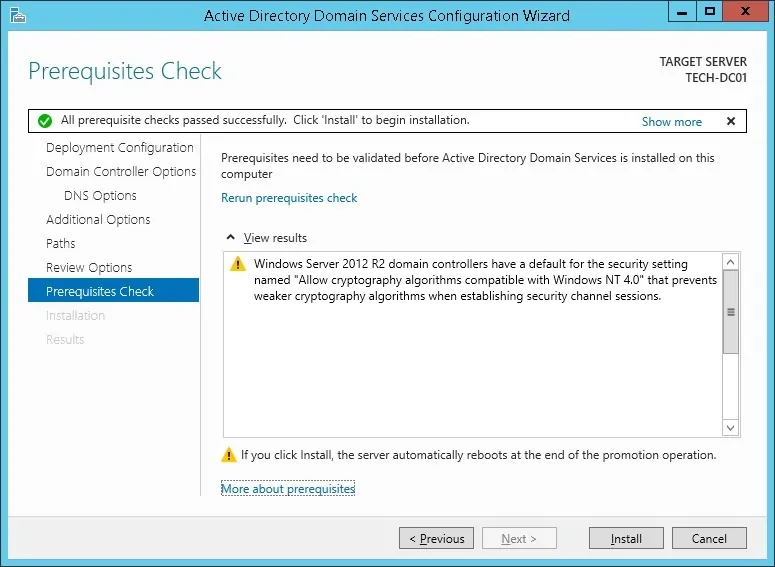

Klik op het scherm Vereisten controle op de knop Installeren.

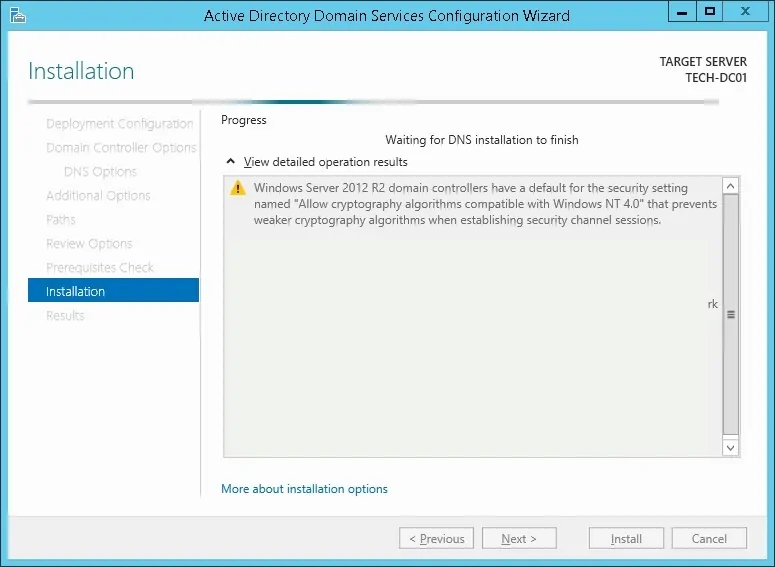

Wacht de Active Directory-configuratie om te voltooien.

Na het voltooien van de Active directory-installatie wordt de computer automatisch opnieuw opgestart

U bent klaar met de Active directory-configuratie op de Windows-server.

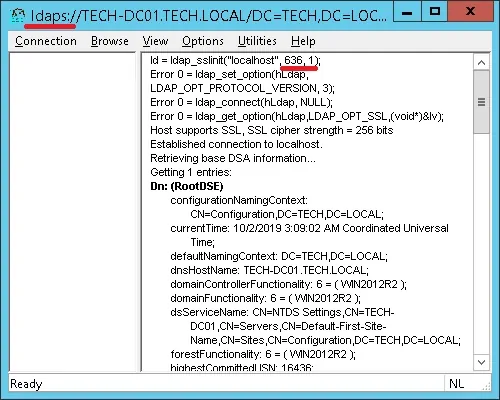

PFSense - Het testen van de LDAP via SSL-communicatie

We moeten testen of uw domeincontroller de LDAP via SSL-service op poort 636 aanbiedt.

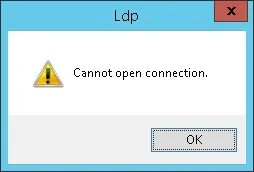

Ga op de domeincontroller naar het startmenu en zoek naar de LDP-toepassing.

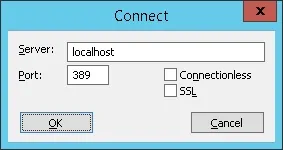

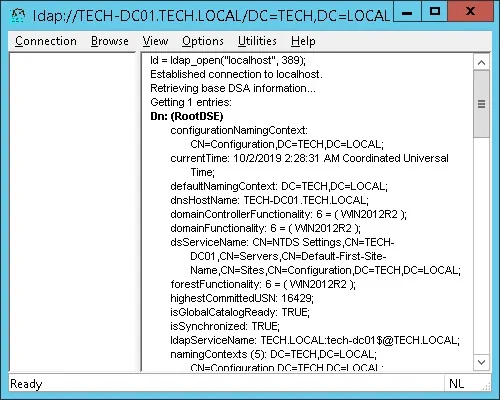

Laten we eerst testen of uw domeincontroller de LDAP-service op poort 389 aanbiedt.

Open het menu Verbinding en selecteer de optie Verbinding maken.

Probeer verbinding te maken met de localhost met behulp van de TCP-poort 389.

U moet verbinding kunnen maken met de LDAP-service op de localhostpoort 389.

Nu moeten we testen of uw domeincontroller de LDAP via SSL-service op poort 636 aanbiedt.

Open een nieuw LDP-toepassingsvenster en probeer verbinding te maken met de localhost met de TCP-poort 636.

Schakel het selectievakje SSL in en klik op de knop Ok.

Als het systeem een foutbericht weergeeft, biedt uw domeincontroller de LDAPS-service nog niet aan.

Om dit op te lossen, gaan we een Windows-certificeringsinstantie installeren op het volgende deel van deze zelfstudie.

Als u met ssl-versleuteling verbinding maken met de localhost op poort 636, u het volgende deel van deze zelfstudie overslaan.

Zelfstudie - Installatie certificeringsinstantie op Windows

We moeten de Windows-certificeringsinstantieservice installeren.

De lokale certificeringsinstantie verstrekt de domeincontroller een certificaat waarmee de LDAPS-service kan worden bediend op de TCP-poort 636.

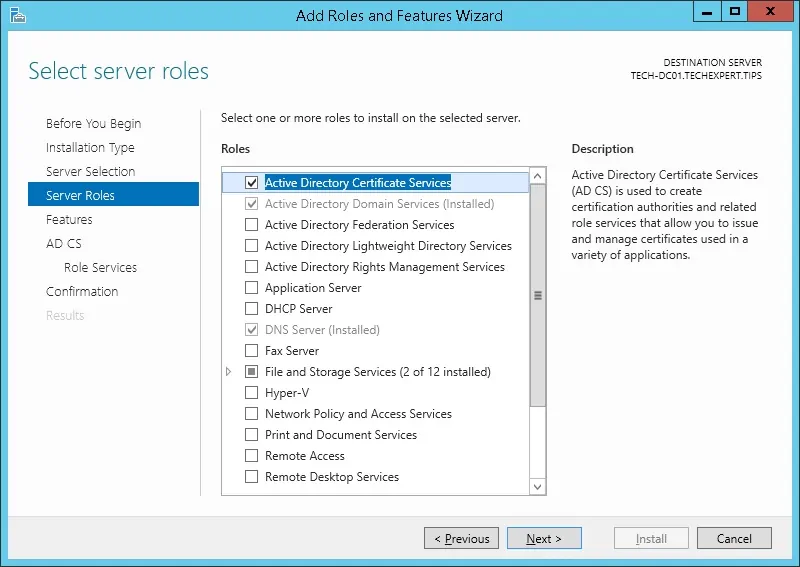

Open de toepassing Serverbeheer.

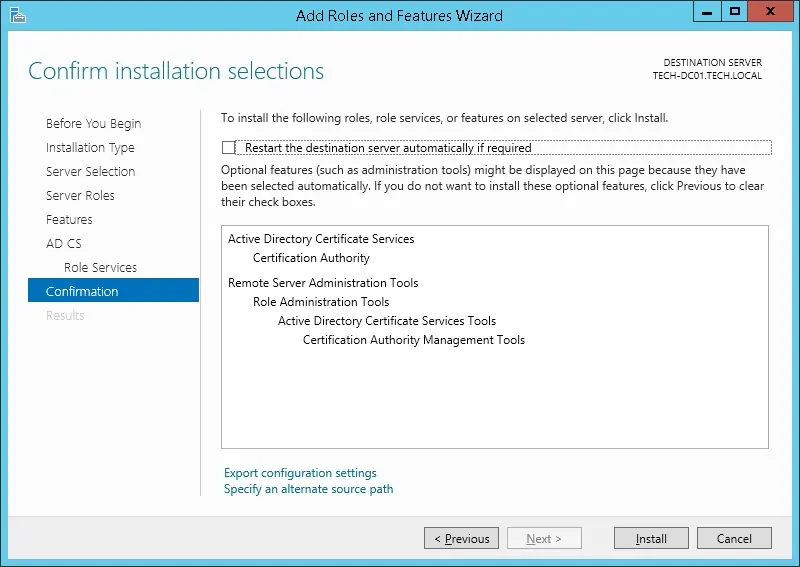

Open het menu Beheren en klik op Rollen en functies toevoegen.

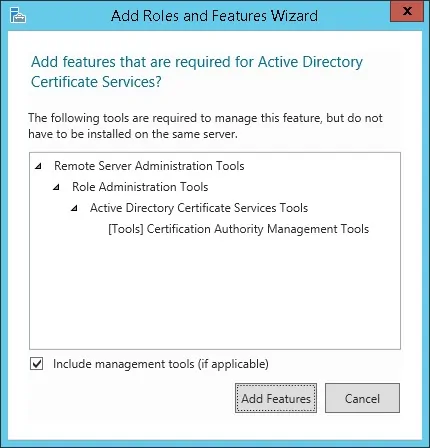

Toegang tot het rolscherm Server, selecteer de Active Directory Certificate Services en klik op de knop Volgende.

Klik op het volgende scherm op de knop Functies toevoegen.

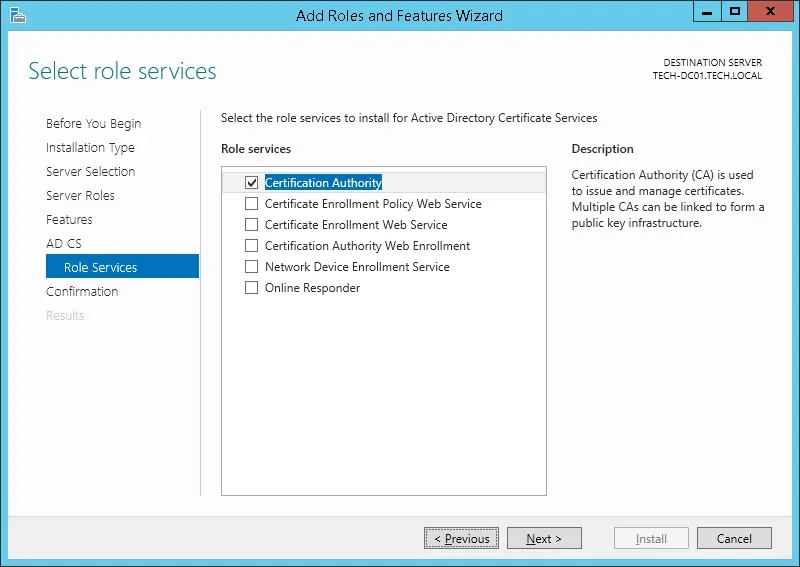

Blijf op de knop Volgende klikken totdat u het scherm van de functieservice bereikt.

Schakel de optie met de naam Certificeringsinstantie in en klik op de knop Volgende.

Klik op het bevestigingsscherm op de knop Installeren.

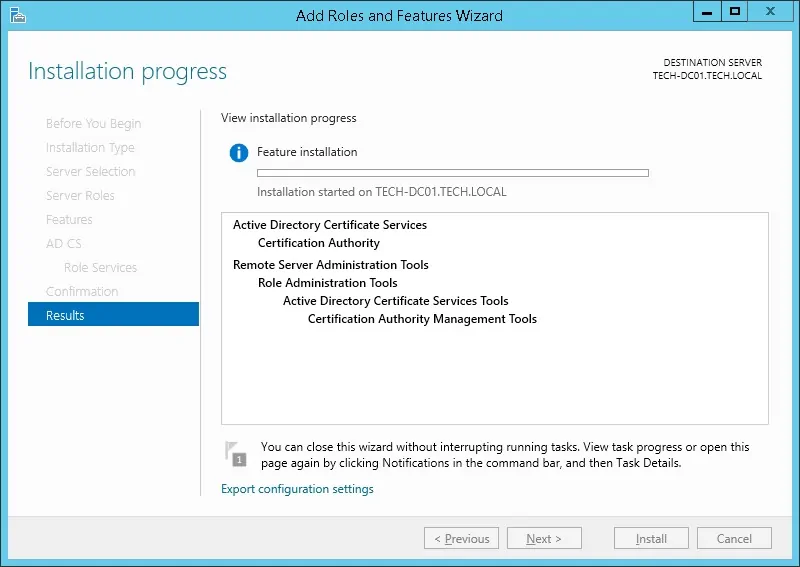

Wacht de installatie van de certificeringsinstantie om te voltooien.

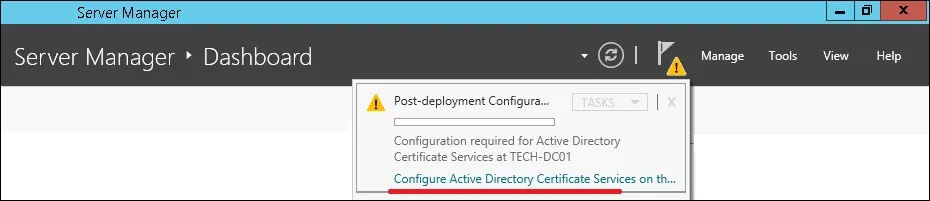

Open de toepassing Serverbeheer.

Klik op het menu met gele vlag en selecteer de optie: Active Directory Certificate Services configureren

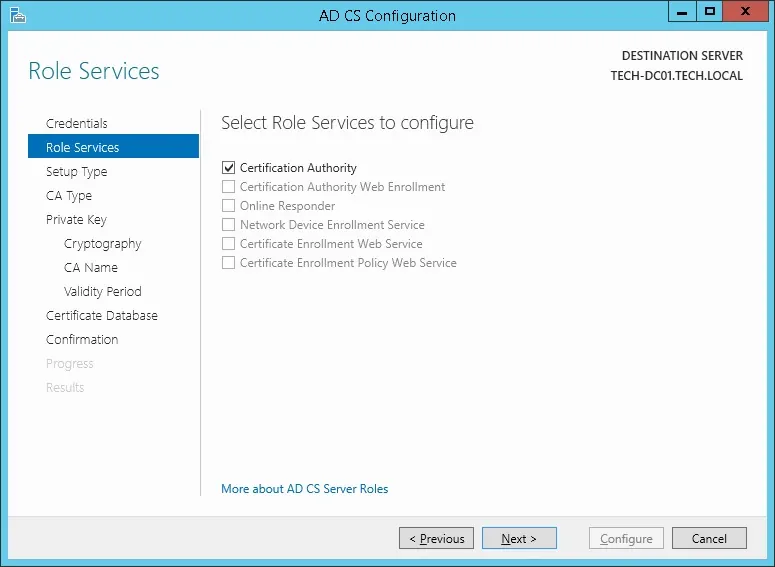

Klik op het scherm Referenties op de knop Volgende.

Selecteer de optie Certificeringsinstantie en klik op de knop Volgende.

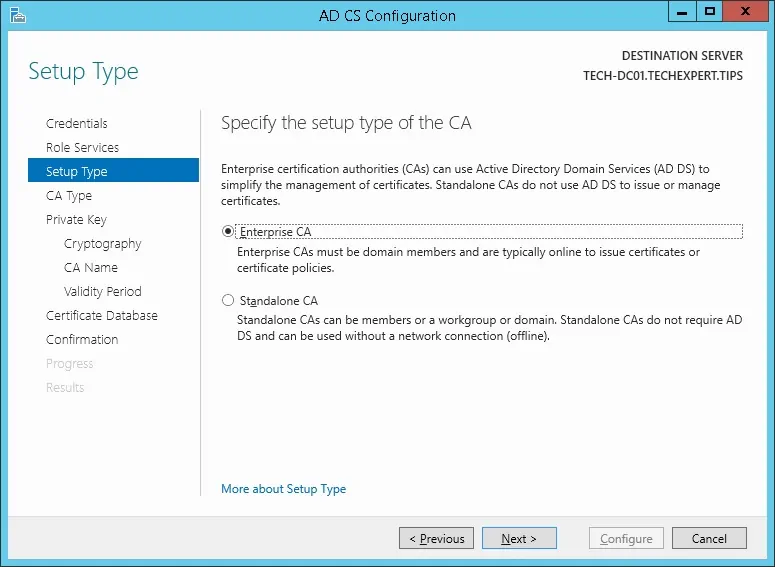

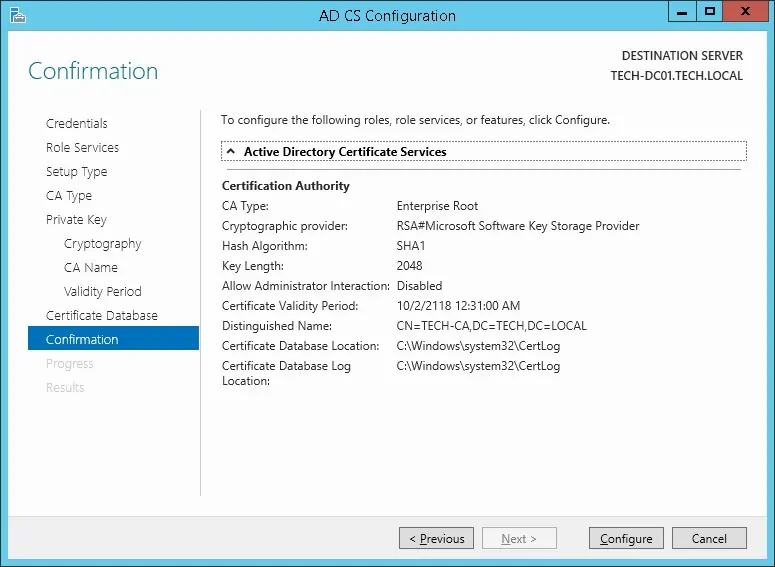

Selecteer de optie Enterprise CA en klik op de knop Volgende.

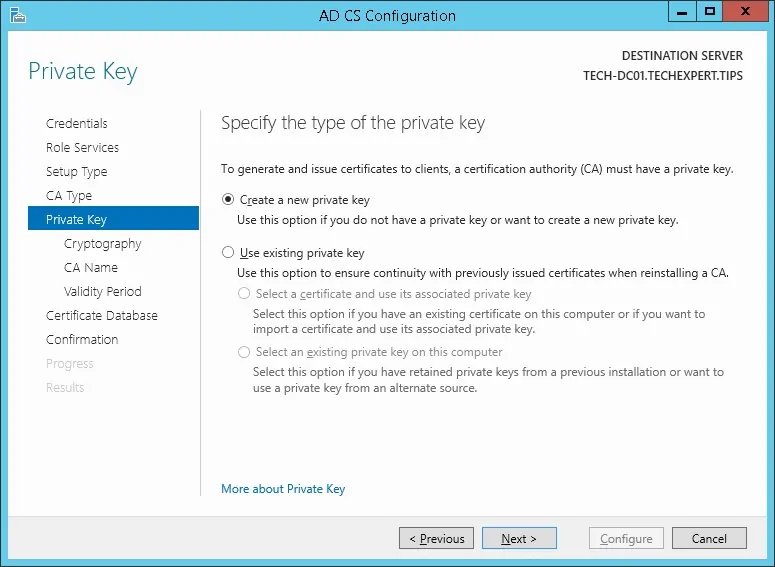

Selecteer de optie Een nieuwe privésleutel maken en klik op de knop Volgende.

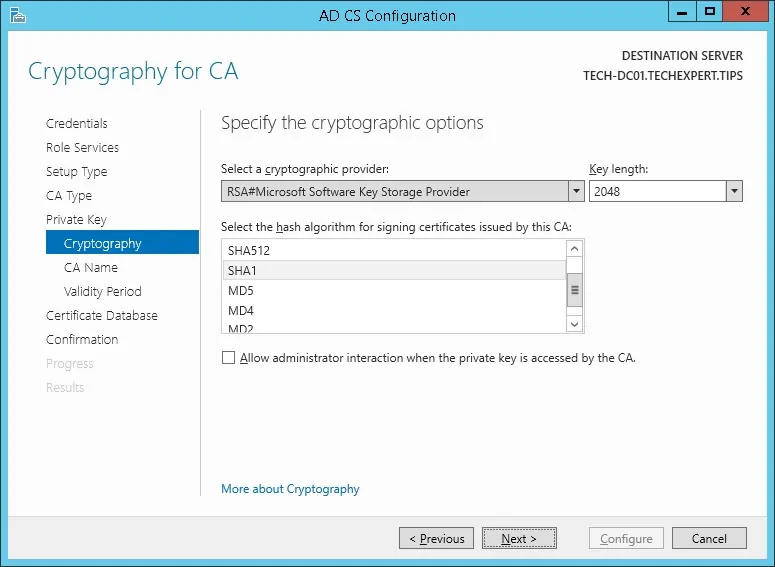

Bewaar de standaardconfiguratie van cryptografie en klik op de knop Volgende.

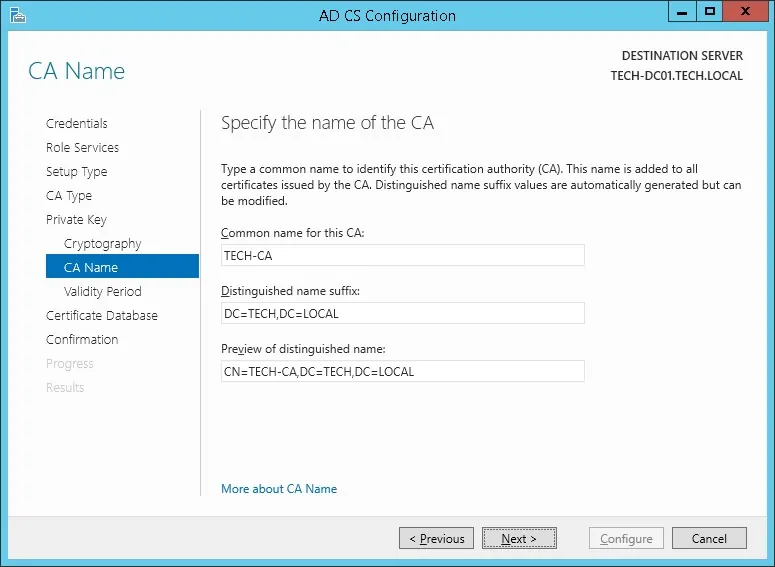

Stel een algemene naam in op de certificeringsinstantie en klik op de knop Volgende.

In ons voorbeeld stellen we de gemeenschappelijke naam: TECH-CA

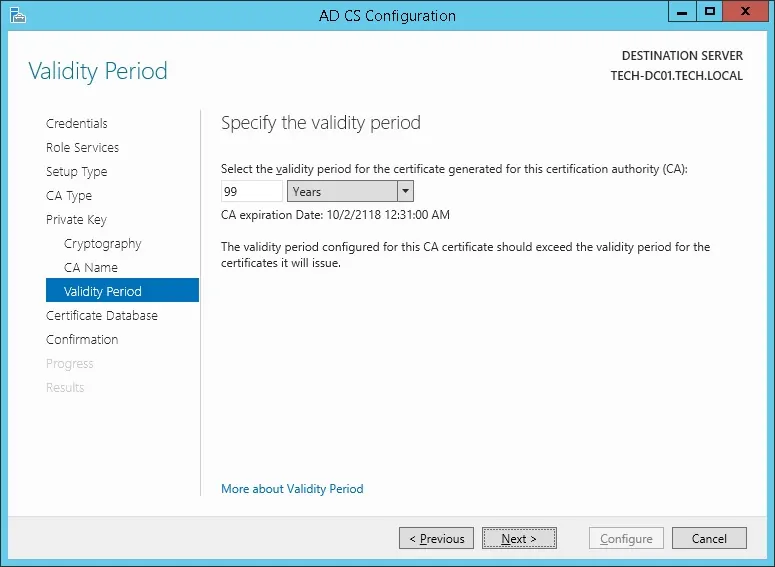

Stel de geldigheidsperiode van de Windows-certificeringsinstantie in.

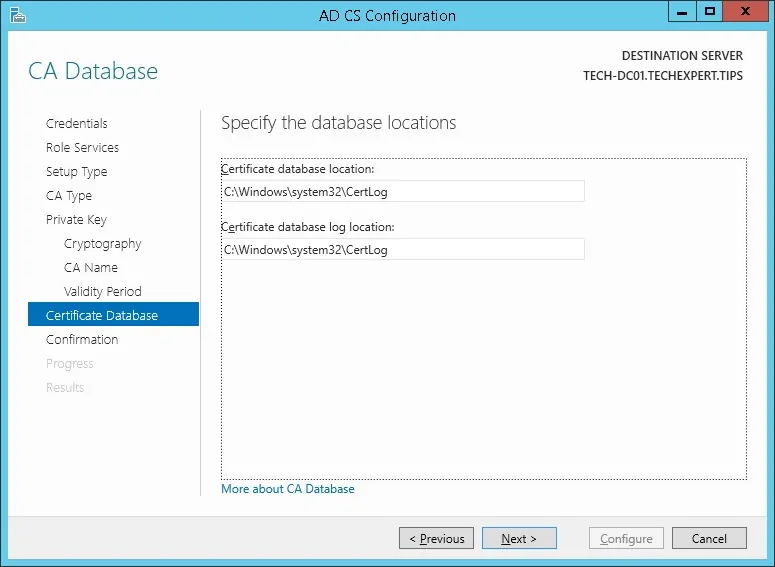

Bewaar de standaard databaselocatie van windows certificeringsinstantie.

Controleer het overzicht en klik op de knop Configureren.

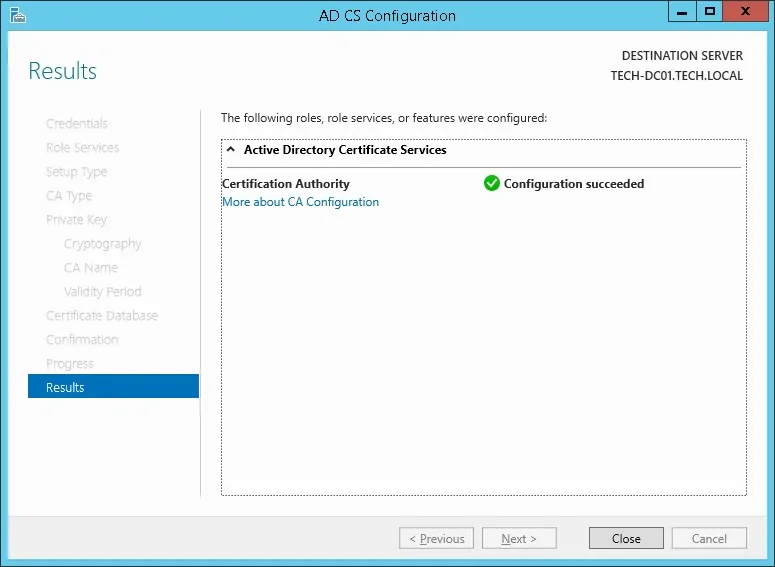

Wacht tot de installatie van de Windows-certificeringsinstantie is voltooid.

Nadat u de installatie van de certificeringsinstantie hebt opklaart, start u uw computer opnieuw op.

U bent klaar met de installatie van de Windows-certificeringsinstantie.

PFSense - Het testen van de LDAP via SSL-communicatie opnieuw

We moeten testen of uw domeincontroller de LDAP via SSL-service op poort 636 aanbiedt.

Wacht na het voltooien van de installatie van certificeringsinstantie 5 minuten en start uw domeincontroller opnieuw op.

Tijdens het opstarten vraagt uw domeincontroller automatisch een servercertificaat aan bij de lokale certificeringsinstantie.

Nadat u het servercertificaat hebt ontvangen, begint uw domeincontroller met het aanbieden van de LDAP-service via SSL op de 636-poort.

Ga op de domeincontroller naar het startmenu en zoek naar de LDP-toepassing.

Open het menu Verbinding en selecteer de optie Verbinding maken.

Probeer verbinding te maken met de localhost met behulp van de TCP-poort 636.

Schakel het selectievakje SSL in en klik op de knop Ok.

Probeer verbinding te maken met de localhost met behulp van de TCP-poort 636.

Schakel het selectievakje SSL in en klik op de knop Ok.

Deze keer moet u verbinding kunnen maken met de LDAP-service op de localhostpoort 636.

Als u geen verbinding maken met poort 636, start u de computer opnieuw op en wacht u nog 5 minuten.

Het kan enige tijd duren voordat uw domeincontroller het certificaat ontvangt dat is aangevraagd bij de certificeringsinstantie.

Zelfstudie - Windows Domain Controller Firewall

We moeten een firewallregel maken op de Windows-domeincontroller.

Met deze firewallregel kan de Pfsense-server de Active directory-database opvragen.

Open op de domeincontroller de toepassing met de naam Windows Firewall met Geavanceerde beveiliging

Maak een nieuwe inkomende firewallregel.

Selecteer de optie POORT.

Selecteer de optie TCP.

Selecteer de optie Specifieke lokale poorten.

Voer de TCP-poort 636 in.

Selecteer de optie Verbinding toestaan.

Controleer de optie DOMEIN.

Controleer de optie PRIVÉ.

Controleer de optie OPENBAAR.

Voer een beschrijving in bij de firewallregel.

Gefeliciteerd, je hebt de vereiste firewallregel gemaakt.

Met deze regel kan Pfsense de Active directory-database opvragen.

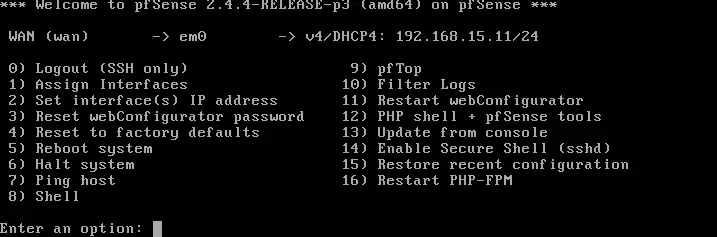

Zelfstudie - Voorbereiden van de PFSense LDAPS-communicatie

Toegang tot het pfsense-consolemenu en selecteer de optie nummer 8 om toegang te krijgen tot de opdrachtregel.

Gebruik de volgende opdracht om de LDAPS-communicatie te testen.

Het zal proberen om een kopie van het certificaat van de domeincontroller te krijgen.

Houd er rekening mee dat u het bovenstaande IP-adres moet wijzigen in uw domeincontroller.

Het systeem moet een kopie van het certificaat domeincontroller weergeven.

De PFsense-firewall moet met de domeincontroller kunnen communiceren met de DNS-naam. (FQDN)

De Pfsense kan de domeincontroller gebruiken als DNS-server om TECH-DC01 te kunnen vertalen. Tech. LOKAAL naar het IP-adres 192.168.15.10.

Gebruik de opdracht PING om te controleren of de PFsense-firewall de hostnaam naar het IP-adres kan vertalen.

In ons voorbeeld was de Pfsense firewall in staat om de TECH-DC01 te vertalen. Tech. LOKALE hostname naar 192.168.15.10.

Zelfstudie - Het maken van Windows Domain-account

Vervolgens moeten we ten minste 2 accounts maken in de Active directory-database.

Het ADMIN-account wordt gebruikt om in te loggen op de Pfsense webinterface.

Het BIND-account wordt gebruikt om de Active Directory-database op te vragen.

Open op de domeincontroller de toepassing met de naam: Active Directory Users and Computers

Maak een nieuw account in de container Gebruikers.

Een nieuw account met de naam: beheerder maken

Wachtwoord geconfigureerd voor de ADMIN-gebruiker: 123qwe..

Dit account wordt gebruikt om te verifiëren als beheerder op de Pfsense-webinterface.

Een nieuw account met de naam: binden

Wachtwoord geconfigureerd voor de BIND-gebruiker: 123qwe..

Dit account wordt gebruikt om de wachtwoorden op te vragen die zijn opgeslagen in de Active Directory-database.

Gefeliciteerd, je hebt de vereiste Active Directory-accounts gemaakt.

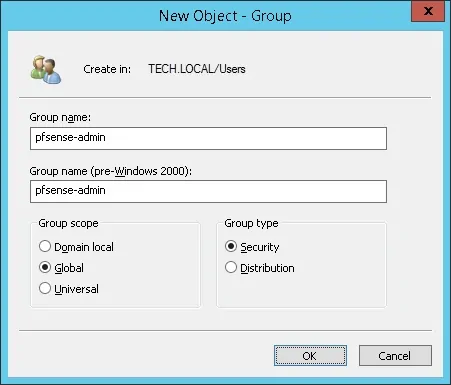

Zelfstudie - Het maken van Windows-domeingroep

Vervolgens moeten we ten minste 1 groep maken in de Active directory-database.

Open op de domeincontroller de toepassing met de naam: Active Directory Users and Computers

Maak een nieuwe groep in de container Gebruikers.

Een nieuwe groep met de naam: pfsense-admin maken

Leden van deze groep hebben de beheerdersmachtiging op de PFsense-webinterface.

Belangrijk! Voeg de beheerdersgebruiker toe als lid van de pfsense-beheergroep.

Gefeliciteerd, u hebt de vereiste Active Directory-groep gemaakt.

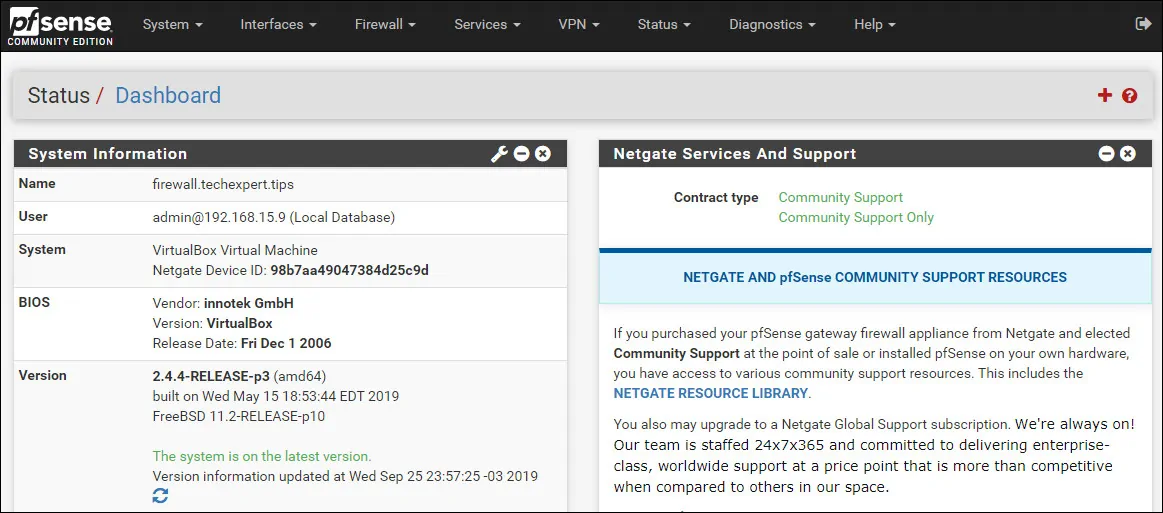

PFSense - PFSense LDAPS-verificatie op Active Directory

Open een browsersoftware, voer het IP-adres van uw Pfsense-firewall in en krijg toegang tot de webinterface.

In ons voorbeeld is de volgende URL ingevoerd in de browser:

• https://192.168.15.11

De Pfsense webinterface moet worden gepresenteerd.

Voer op het promptscherm de inloggegevens van Pfsense Standaardwachtwoord in.

• Username: admin

• Wachtwoord: pfsense

Na een succesvolle login wordt u naar het Pfsense Dashboard gestuurd.

Toegang tot het menu Pfsense-systeem en selecteer de optie Gebruikersbeheer.

Ga op het scherm Gebruikersbeheer naar het tabblad Verificatieservers en klik op de knop Toevoegen.

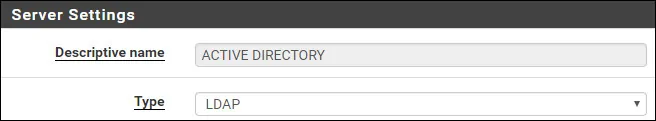

Voer op het gebied Serverinstellingen de volgende configuratie uit:

• Beschrijvingsnaam: ACTIVE DIRECTORY

• Type: LDAP

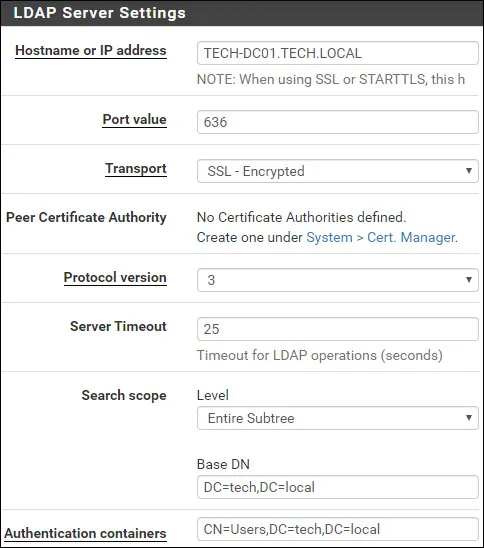

Voer op het gebied van LDAP-serverinstellingen de volgende configuratie uit:

• Hostname of IP-adres - TECH-DC01. Tech. Lokale

• Poortwaarde - 636

• Transport - SSL - Versleuteld

• Protocolversie - 3

• Server time-out - 25

• Zoekbereik - Hele substructuur

• Base DN - dc=tech,dc=local

• Authenticatie containers - CN=Users, DC=tech, DC=local

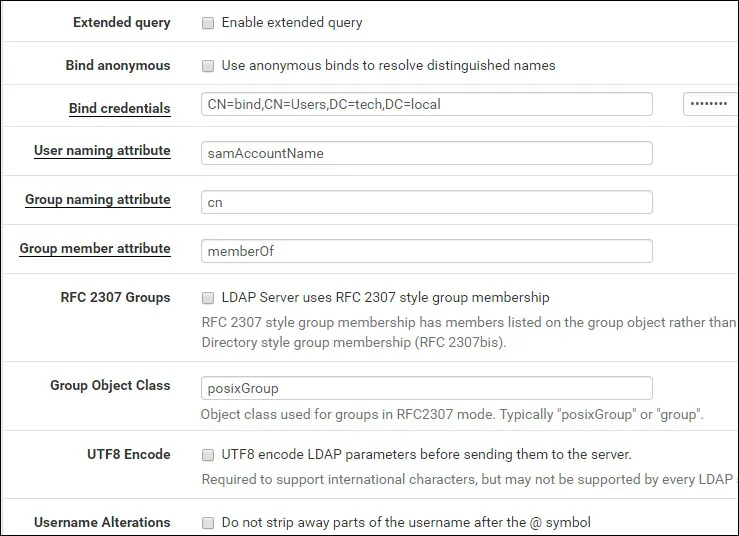

• Uitgebreide query - Uitgeschakeld

• Bind anoniem - Uitgeschakeld

• Bind referenties - CN=bind,CN=Users,DC=tech, DC=local

• Bind referenties Wachtwoord - Wachtwoord van het BIND-gebruikersaccount

• Eerste sjabloon - Microsoft AD

• Kenmerk gebruikersnaam - samAccountName

• Kenmerk groepsnaamgeving - cn

• Groepslid attribuut - lidOf

• RFC 2307 Groepen - Uitgeschakeld

• Groepsobjectklasse - posixGroep

• UTF8-code - Uitgeschakeld

• Wijzigingen in gebruikersnaam - Uitgeschakeld

Je moet TECH-DC01 veranderen. Tech. LOKAAL naar de hostnaam van uw domeincontroller.

U moet de domeininformatie wijzigen om uw netwerkomgeving weer te geven.

U moet de bindingsreferenties wijzigen om uw netwerkomgeving weer te geven.

Klik op de knop Opslaan om de configuratie te voltooien.

In ons voorbeeld hebben we de Ldap-serververificatie geconfigureerd op de PFSense firewal.

PFSense - Active Directory-verificatie testen

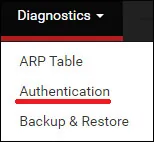

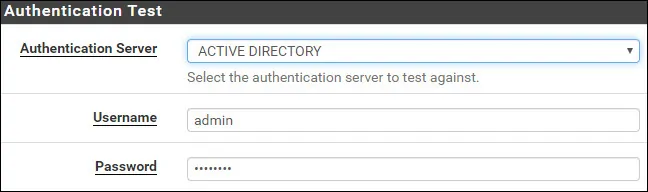

Toegang tot het menu Pfsense Diagnostics en selecteer de optie Verificatie.

Selecteer de Active directory-verificatieserver.

Voer de gebruikersnaam van de beheerder, het wachtwoord in en klik op de knop Testen.

Als uw test slaagt, ziet u het volgende bericht.

Gefeliciteerd! Uw PFsense LDAPS-serververificatie in Active Directory is met succes geconfigureerd.

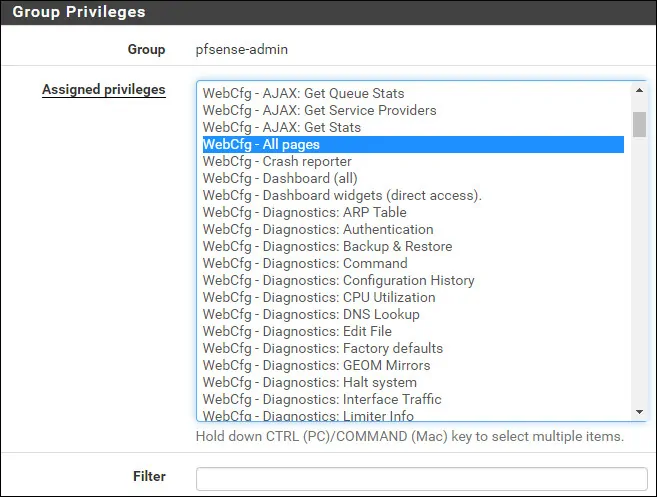

PFSense - Machtigingen voor Active Directory Group

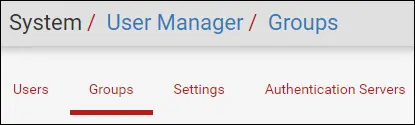

Toegang tot het menu Pfsense-systeem en selecteer de optie Gebruikersbeheer.

Ga op het scherm Gebruikersbeheer naar het tabblad Groepen en klik op de knop Toevoegen.

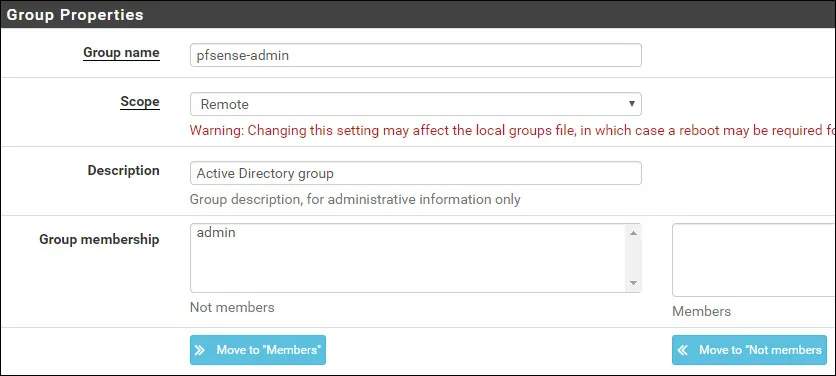

Voer op het scherm Groeperen de volgende configuratie uit:

• Groepsnaam - pfsense-admin

• Scope - Remote

• Beschrijving - Active Directory-groep

Klik op de knop Opslaan, u wordt teruggestuurd naar het configuratiescherm van de groep.

Nu moet u de machtigingen van de pfsense-admin-groep bewerken.

Zoek in de eigenschappen van de pfsense-beheergroep het gebied Toegewezen bevoegdheden en klik op de knop Toevoegen.

Voer in het gebied Groepsbevoegdheden de volgende configuratie uit:

• Toegewezen bevoegdheden - WebCfg - Alle pagina's

Klik op de knop Opslaan om de configuratie te voltooien.

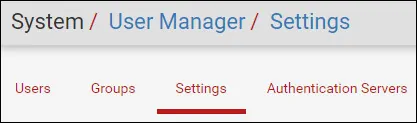

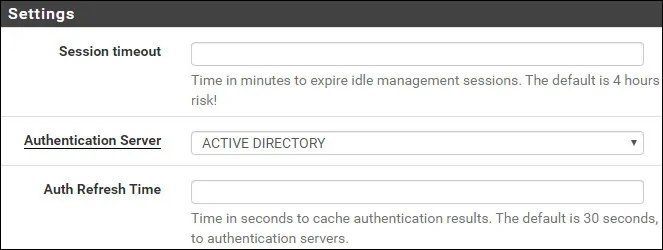

PFSense - De Active Directory-verificatie inschakelen

Toegang tot het menu Pfsense-systeem en selecteer de optie Gebruikersbeheer.

Ga op het scherm Gebruikersbeheer naar het tabblad Instellingen.

Selecteer in het scherm Instellingen de active directory-verificatieserver.

Klik op de knop Opslaan en testen.

Na het beëindigen van uw configuratie, moet u zich afmelden bij de Pfsense webinterface.

Probeer in te loggen met de beheerdersgebruiker en het wachtwoord uit de Active Directory-database.

Gebruik op het inlogscherm de beheerdersgebruiker en het wachtwoord uit de Active Directory-database.

• Username: admin

• Wachtwoord: Voer het active directory-wachtwoord in.

Gefeliciteerd! U hebt de PFSense-verificatie geconfigureerd om de Active Directory-database te gebruiken.