Wilt u leren hoe u regels voor het verminderen van het aanvalsoppervlak kunt configureren met Powershell? In deze zelfstudie laten we u zien hoe u de opdrachtregel kunt gebruiken om een ASR-regel toe te voegen om procescreaties te blokkeren die afkomstig zijn van PSExec- en WMI-opdrachten.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Windows 11

Uitrustingslijst

Hier vindt u de lijst met apparatuur die wordt gebruikt om deze zelfstudie te maken.

Deze link toont ook de softwarelijst die wordt gebruikt om deze zelfstudie te maken.

Gerelateerde zelfstudie - PowerShell

Op deze pagina bieden we snelle toegang tot een lijst met tutorials met betrekking tot PowerShell.

Tutorial Powershell ASR - Blok procescreaties afkomstig van PSExec en WMI

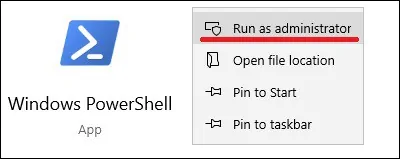

Start een verhoogde Powershell-opdrachtregel.

Voeg een ASR-regel toe met Powershell.

In ons voorbeeld voegen we een regel toe om procescreaties te blokkeren die afkomstig zijn van PSExec- en WMI-opdrachten.

Er zijn meerdere acties beschikbaar.

De WARN-modus blokkeert de uitvoering en presenteert een waarschuwingsvenster aan de gebruiker.

Maak een lijst van alle geconfigureerde ASR-regels.

Hier is de opdrachtuitvoer.

Start de computer opnieuw op om de ASR-regels in te schakelen.

Optioneel start u de Defender real-time beveiliging opnieuw om de ASR-regels in te schakelen.

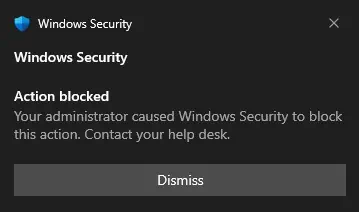

Als u de ASR-configuratie wilt testen, probeert u een proces te maken met WMI.

Maak een lijst van gebeurtenissen met betrekking tot ASR-regels.

Hier is de opdrachtuitvoer.

Schakel de ASR-regel uit met Powershell.

Verwijder de ASR-regel met Powershell.

Gefeliciteerd! U kunt Powershell gebruiken om een ASR-regel te configureren om procescreaties te blokkeren die afkomstig zijn van PSExec- en WMI-opdrachten.