Vil du lære, hvordan du konfigurerer ElasticSearch LDAP-godkendelsen i Active Directory? I dette selvstudium skal vi vise dig, hvordan du godkender ElasticSearch-brugere ved hjælp af Active Directory fra Microsoft Windows og LDAP-protokollen.

• Ubuntu 18

• Ubuntu 19

• ElasticSearch 7.6.2

• Windows 2012 R2

I vores eksempel er ElastiSearch-serverens IP-adresse 192.168.100.7.

I vores eksempel, DomænecontrollerEN IP-adresse er 192.168.100.10.

ElasticSearch Relateret Tutorial:

På denne side tilbyder vi hurtig adgang til en liste over tutorials relateret til ElasticSearch installation.

Selvstudium Windows - Firewall til domænecontroller

• IP - 192.168.100.10

• Operacional System - WINDOWS 2012 R2

• Hostname - TECH-DC01

Først skal vi oprette en firewallregel på Windows-domænecontrolleren.

Denne firewallregel gør det muligt for ElasticSearch-serveren at forespørge på Active Directory.

Åbn programmet Windows Firewall med avanceret sikkerhed på domænecontrolleren

Opret en ny indgående firewallregel.

Vælg indstillingen PORT.

Vælg TCP-indstillingen.

Vælg indstillingen Specifikke lokale porte.

Angiv TCP-port 389.

Vælg indstillingen Tillad forbindelsen.

Markér indstillingen DOMÆNE.

Markér indstillingen PRIVAT.

Markér indstillingen OFFENTLIG.

Angiv en beskrivelse af firewallreglen.

Tillykke, du har oprettet den nødvendige firewallregel.

Denne regel gør det muligt for ElasticSearch-serveren at forespørge på Active Directory-databasen.

Selvstudium Windows - Oprettelse af domænekonto

Dernæst skal vi oprette mindst 2 konti i Active Directory-databasen.

ADMIN-kontoen vil blive brugt til at logge ind på ElasticSearch-serveren som Superbruger.

BIND-kontoen bruges til at forespørge i Active Directory-databasen.

Åbn programmet med navnet: Active Directory-brugere og -computere på domænecontrolleren

Opret en ny konto i objektbeholderen Brugere.

Oprette en ny konto med navnet: administrator

Adgangskode konfigureret til ADMIN bruger: 123qwe..

Denne konto vil blive brugt til at godkende på ElasticSearch.

Oprette en ny konto med navnet: bind

Adgangskode konfigureret til BIND-brugeren: kamisama123..

Denne konto bruges af Elasticsearch til at forespørge på Active Directory.

Tillykke, du har oprettet de nødvendige Active Directory-konti.

Selvstudium Windows - Oprettelse af domænegruppe

Dernæst skal vi oprette mindst 2 grupper i Active Directory-databasen.

Åbn programmet med navnet: Active Directory-brugere og -computere på domænecontrolleren

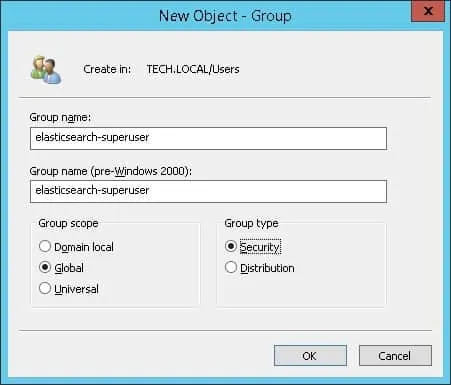

Opret en ny gruppe i objektbeholderen Brugere.

Opret en ny gruppe med navnet: ElasticSearch-Superuser.

Medlemmer af denne gruppe vil have den administrative tilladelse til ElasticSearch.

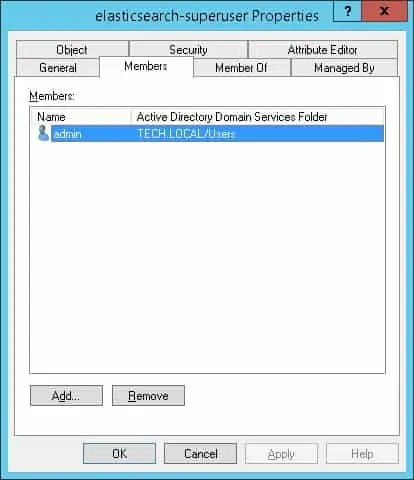

Vigtigt! Tilføj administratorbrugeren som medlem af Gruppen ElasticSearch-Superuser.

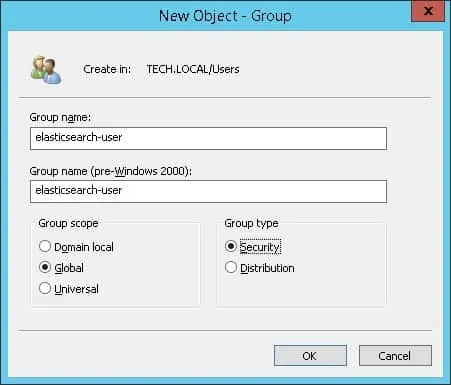

Opret en ny gruppe med navnet: ElasticSearch-User.

Medlemmer af denne gruppe har brugertilladelsen på ElasticSearch-serveren.

Tillykke, du har oprettet den nødvendige Active Directory-gruppe.

Selvstudium ElasticSearch - LDAP-godkendelse på Active Directory

Installer de nødvendige pakker.

Kontroller den licens, der er installeret på ElasticSearch-serveren.

Her er kommandoen output:

I vores eksempel har vi en grundlæggende licens installeret på ElasticSearch-serveren.

Aktivér prøvelicensen på ElasticSearch-serveren.

Her er kommandoen output:

Stop tjenesten ElasticSearch.

Rediger konfigurationsfilen ElasticSearch med navnet: elasticsearch.yml

Tilføj følgende linjer i slutningen af filen.

Her er den oprindelige fil, før vores konfiguration.

Her er filen med vores konfiguration.

Find den kommando, der hedder: ELASTICSEARCH-KEYSTORE

ElasticSearch-serveren skal gemme legitimationsoplysningerne for den Active Directory-bruger, der hedder BIND.

Angiv Active Directory-adgangskoden for brugeren, der hedder BIND.

Oprette en konfigurationsfil med navnet: role_mapping.yml

Her er filindholdet.

Angiv de korrekte filtilladelser.

Start tjenesten ElasticSearch.

Test din kommunikation med ElasticSearch-serveren ved hjælp af Active Directory-legitimationsoplysningerne

Her er kommandoen output:

Tillykke! Du har konfigureret ElasticSearch-godkendelsen til at bruge Active Directory.