Souhaitez-vous apprendre à filtrer les journaux d’événements Windows à l’aide de Powershell pour trouver qui a modifié le mot de passe de l’utilisateur sur le domaine ? Dans ce tutoriel, nous allons vous montrer comment trouver qui a changé le mot de passe d’un compte sur Active Directory.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Fenêtres 2022

• Windows 10

• Windows 11

Liste des équipements

Ici, vous pouvez trouver la liste des équipements utilisés pour créer ce tutoriel.

Ce lien affichera également la liste logicielle utilisée pour créer ce tutoriel.

Tutoriel connexe - PowerShell

Sur cette page, nous offrons un accès rapide à une liste de tutoriels liés à PowerShell.

Didacticiel Powershell - Qui a modifié le mot de passe utilisateur dans Active Directory

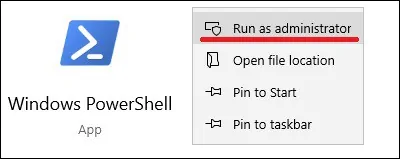

Sur le contrôleur de domaine, démarrez une ligne de commande Powershell avec élévation de privilèges.

Répertorier les événements liés à la modification d’un mot de passe utilisateur.

Voici la sortie de commande.

Afficher le contenu des événements liés à la modification des mots de passe utilisateur.

Voici la sortie de commande.

Affichez uniquement le contenu du message d’événement.

Voici la sortie de commande.

Trouvez qui a modifié le mot de passe des utilisateurs au cours des 30 derniers jours.

Recherchez les événements liés à la modification des mots de passe utilisateur dans un intervalle de temps spécifique.

Répertorier les événements liés au changement de mot de passe d’un compte d’utilisateur spécifique.

Dans notre exemple, nous avons filtré en fonction du contenu du message d’événement.

Ce script Powershell filtre qui a modifié le mot de passe utilisateur.

Voici la sortie de commande.

Lorsqu’un utilisateur modifie son propre mot de passe, l’ID d’événement correct est 4723.

félicitations! Vous pouvez trouver qui a modifié un mot de passe utilisateur dans Active Directory à l’aide de Powershell.