Vill du lära dig hur du konfigurerar autentiseringen ElasticSearch LDAP på Active Directory? I den här självstudien ska vi visa dig hur du autentiserar ElasticSearch-användare med hjälp av Active Directory från Microsoft Windows och LDAP-protokollet.

• Ubuntu 18

• Ubuntu 19

• ElasticSearch 7.6.2

• Windows 2012 R2

I vårt exempel, ElastiSearch serverns IP-adress är 192.168.100.7.

I vårt exempel är domänkontrollantens IP-adress 192.168.100.10.

ElasticSearch Relaterade Handledning:

På den här sidan erbjuder vi snabb tillgång till en lista över självstudier relaterade till ElasticSearch installation.

Självstudiekurs Windows - Domänkontrollant brandvägg

• IP - 192.168.100.10

• Operacional System - WINDOWS 2012 R2

• Hostname - TECH-DC01

Först måste vi skapa en brandväggsregel på Windows-domänkontrollanten.

Denna brandväggsregel kommer att tillåta att ElasticSearch-servern frågar Active-katalogen.

Öppna programmet med namnet Windows-brandväggen med avancerad säkerhet på domänkontrollanten

Skapa en ny brandväggsregel för Inkommande.

Välj alternativet PORT.

Välj TCP-alternativet.

Välj alternativet Specifika lokala portar.

Ange TCP-porten 389.

Markera alternativet Tillåt anslutningen.

Kontrollera alternativet DOMAIN.

Kontrollera alternativet PRIVAT.

Kontrollera alternativet OFFENTLIG.

Ange en beskrivning till brandväggsregeln.

Grattis, du har skapat den nödvändiga brandväggsregeln.

Den här regeln kommer att tillåta elasticSearch-servern att fråga Active directory-databasen.

Självstudiekurs Windows - Skapande av domänkonto

Därefter måste vi skapa minst 2 konton på Active Directory-databasen.

ADMIN-kontot kommer att användas för att logga in på ElasticSearch-servern som Superuser.

BIND-kontot kommer att användas för att fråga Active Directory-databasen.

Öppna programmet med namnet på domänkontrollanten: Active Directory - användare och datorer

Skapa ett nytt konto inuti behållaren Användare.

Skapa ett nytt konto med namnet: admin

Lösenord som konfigurerats till ADMIN-användaren: 123qwe..

Detta konto kommer att användas för att autentisera på ElasticSearch.

Skapa ett nytt konto med namnet: binda

Lösenord som konfigurerats till BIND-användaren: kamisama123..

Det här kontot kommer att användas av Elasticsearch för att fråga Active Directory.

Grattis, du har skapat de nödvändiga Active Directory-kontona.

Självstudiekurs Windows - Domängrupp skapas

Därefter måste vi skapa minst 2 grupper på Active directory-databasen.

Öppna programmet med namnet på domänkontrollanten: Active Directory - användare och datorer

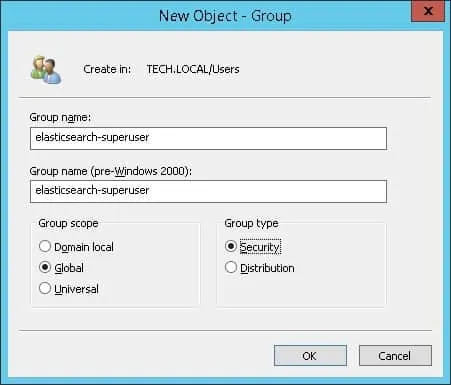

Skapa en ny grupp inuti behållaren Användare.

Skapa en ny grupp med namnet: ElasticSearch-Superuser.

Medlemmar i den här gruppen kommer att ha det administrativa tillståndet på ElasticSearch.

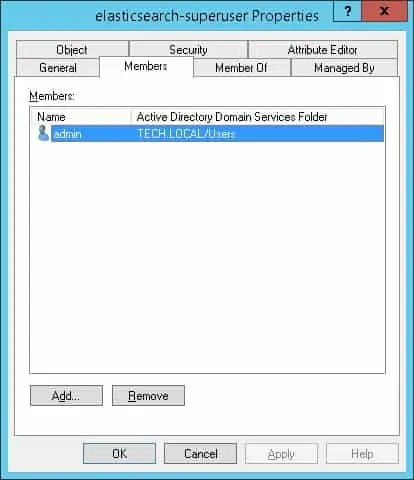

Viktigt! Lägg till admin-användaren som medlem i gruppen ElasticSearch-Superuser.

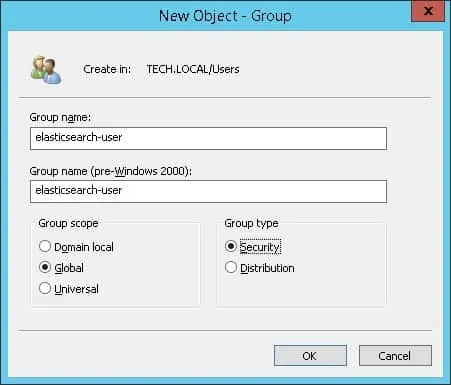

Skapa en ny grupp med namnet: ElasticSearch-User.

Medlemmar i den här gruppen kommer att ha användarbehörigheten på ElasticSearch-servern.

Grattis, du har skapat den nödvändiga Active Directory-gruppen.

Självstudiekurs ElasticSearch - LDAP-autentisering på Active Directory

Installera de paket som krävs.

Verifiera licensen som är installerad på ElasticSearch-servern.

Här är kommandot utgång:

I vårt exempel har vi en grundläggande licens installerad på ElasticSearch-servern.

Aktivera utvärderingslicensen på ElasticSearch-servern.

Här är kommandot utgång:

Stoppa tjänsten ElasticSearch.

Redigera konfigurationsfilen ElasticSearch med namnet: elasticsearch.yml

Lägg till följande rader i slutet av filen.

Här är den ursprungliga filen, innan vår konfiguration.

Här är filen med vår konfiguration.

Leta reda på kommandot med namnet: ELASTICSEARCH-KEYSTORE

ElasticSearch-servern behöver lagra autentiseringsuppgifterna för Active Directory-användaren med namnet BIND.

Ange Active Directory-lösenordet för användaren med namnet BIND.

Skapa en konfigurationsfil med namnet: role_mapping.yml

Här är filinnehållet.

Ange rätt filbehörigheter.

Starta tjänsten ElasticSearch.

Testa din kommunikation med ElasticSearch-servern med hjälp av Active Directory-autentiseringsuppgifterna

Här är kommandot utgång:

Grattis! Du har konfigurerat autentiseringen ElasticSearch så att den använder Active Directory.