Vill du lära dig hur du konfigurerar regler för minskning av attackytan med Powershell? I den här handledningen visar vi dig hur du använder kommandoraden för att lägga till en ASR-regel för att blockera processskapningar som kommer från PSExec- och WMI-kommandon.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• fönster 2022

• Windows 10

• Windows 11

Utrustning lista

Här kan du hitta listan över utrustning som används för att skapa denna tutorial.

Denna länk kommer också att visa programvaran lista som används för att skapa denna tutorial.

Relaterad självstudie - PowerShell

På den här sidan erbjuder vi snabb tillgång till en lista med självstudiekurser relaterade till PowerShell.

Självstudiekurs Powershell ASR – Blockera processskapanden som kommer från PSExec och WMI

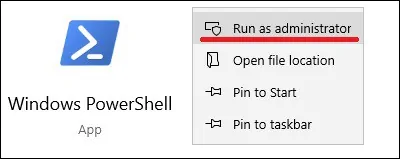

Starta en upphöjd Powershell-kommandorad.

Lägg till en ASR-regel med Powershell.

I vårt exempel lägger vi till en regel för att blockera processskapanden som kommer från PSExec- och WMI-kommandon.

Det finns flera åtgärder tillgängliga.

WARN-läget blockerar körningen och visar ett varningsfönster för användaren.

Lista alla konfigurerade ASR-regler.

Här är kommandot utgång.

Starta om datorn för att aktivera ASR-reglerna.

Du kan också starta om Defender realtidsskydd för att aktivera ASR-reglerna.

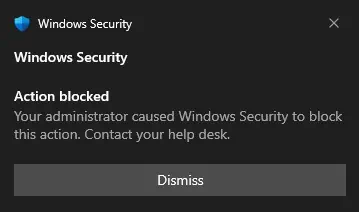

Om du vill testa ASR-konfigurationen försöker du skapa en process med WMI.

Lista händelser relaterade till ASR-regler.

Här är kommandot utgång.

Inaktivera ASR-regeln med Powershell.

Ta bort ASR-regeln med Powershell.

Grattis! Du kan använda Powershell för att konfigurera en ASR-regel för att blockera processskapanden som kommer från PSExec- och WMI-kommandon.